ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Nuke ランサムウェア

- 登録日

- 2023-06-19

- ヒット

- 11555

[ Nuke ランサムウェア ]

[ ウイルス/マルウェアの活動受付: Nuke ランサムウェア ]

Nukeランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

Nuke ランサムウェア

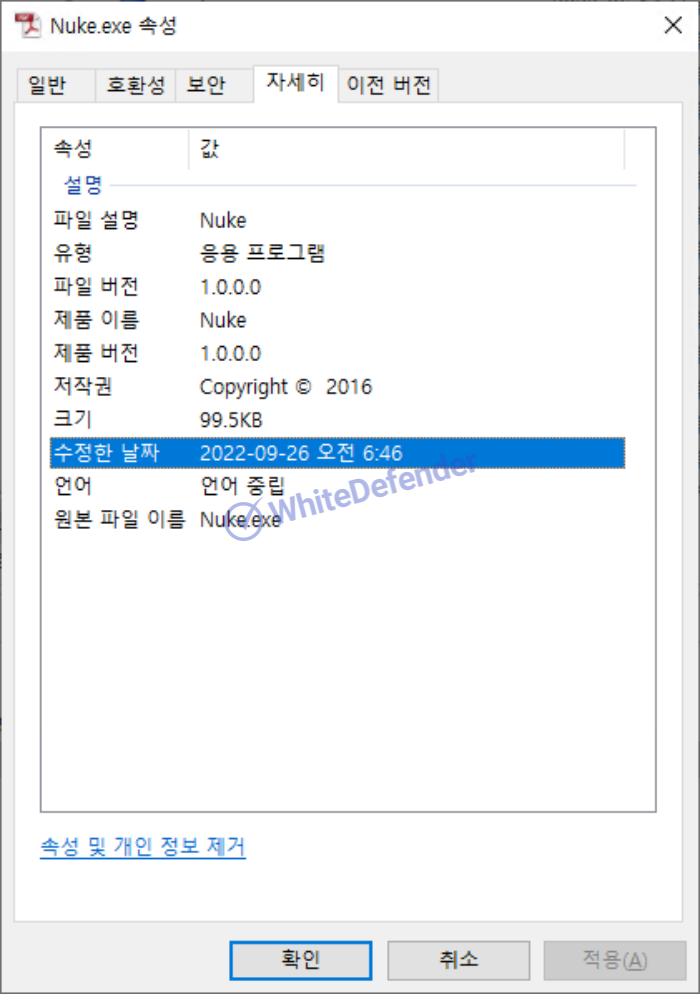

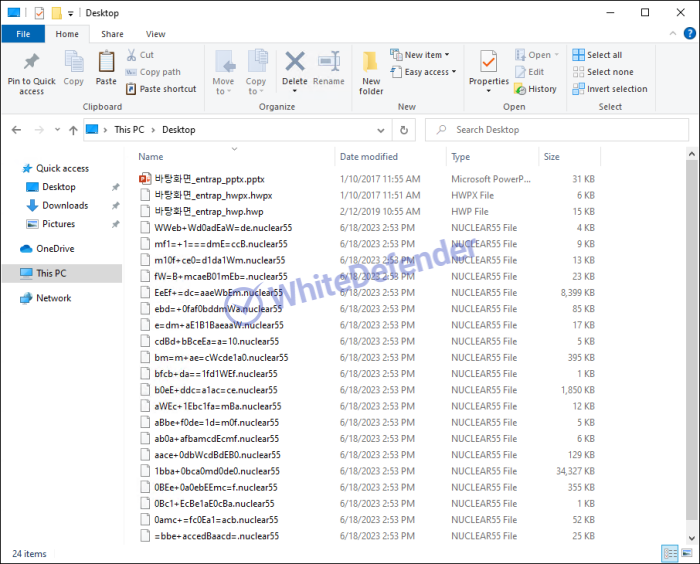

そのランサムウェアはNukeと呼ばれ、暗号化された名前と拡張子です。個別ランダム値ですべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

[図1ファイルバージョン]

行動プロセス

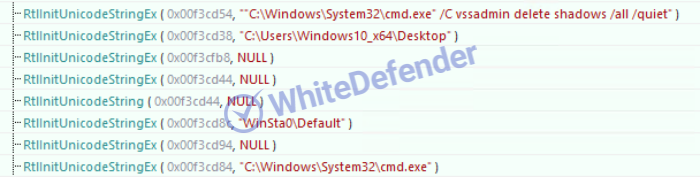

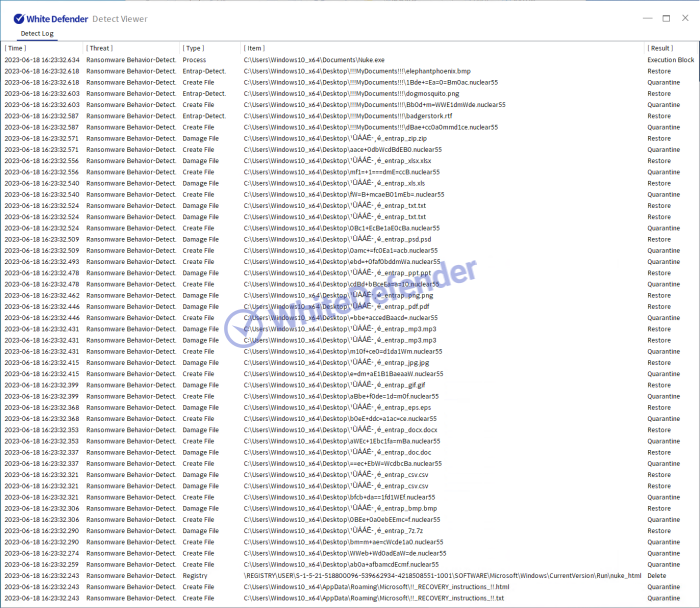

シャドウコピーの削除

ユーザーデータを暗号化した後、データの回復が困難になるようにシャドウコピーを削除します。

[図2 cmdを使用してシャドウコピーを削除するコマンド]スタートプログラムにランサムノートを登録する

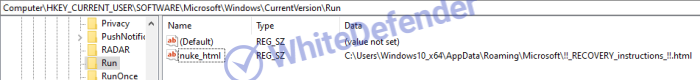

暗号化が完了したら、再起動後もユーザーがその情報をすぐに確認できるように、スタートアッププログラムのレジストリにランサムノートを登録します。

[図3 ユーザーのRun(スタートプログラム)にnuke_html登録コマンド]

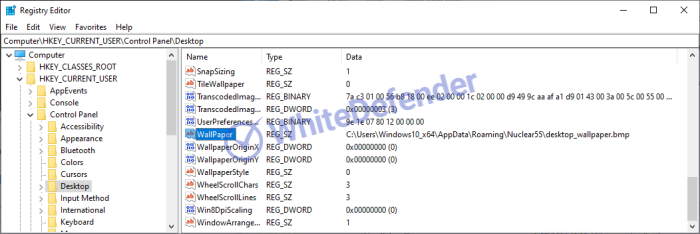

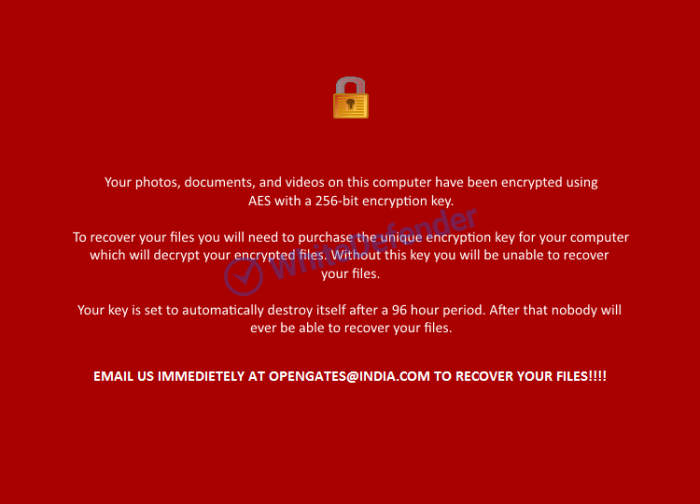

[図4実際のレジストリに生成された値]デスクトップの変更

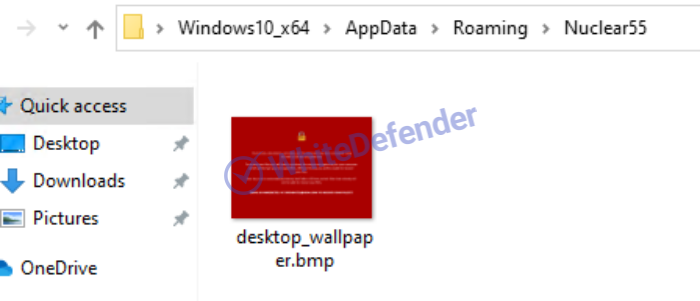

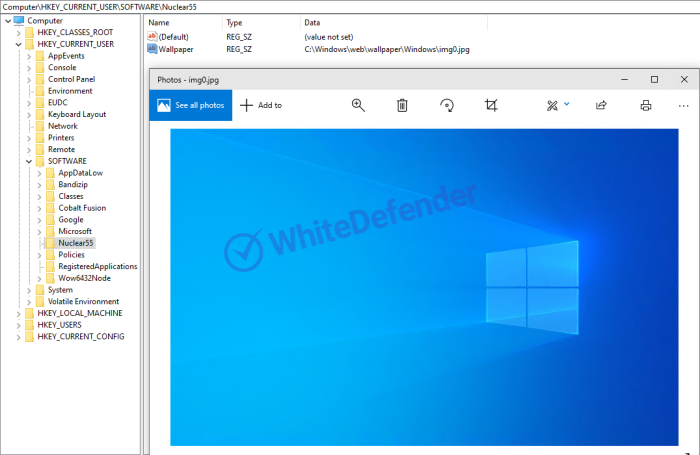

ランサムウェアの内部に保存されているイメージバイナリをRoamingのNuclear55フォルダに保存し、レジストリの変更を使用してデスクトップを変更し、以前のデスクトップはシステムフォルダに保存してレジストリにバックアップします。

[図5 デスクトップ画像生成コマンド]

[図6 ユーザーのRun(スタートプログラム)にnuke_html登録コマンド]

[図7デスクトップ画像の実際の修正値]その他の追加情報

Nukeは.Netで作成されたが、商用ソフトウェアであるLogicNP社のCrypto Obfuscatin For .Netで暗号化された状態であった。

[図8 デスクトップ画像生成コマンド]

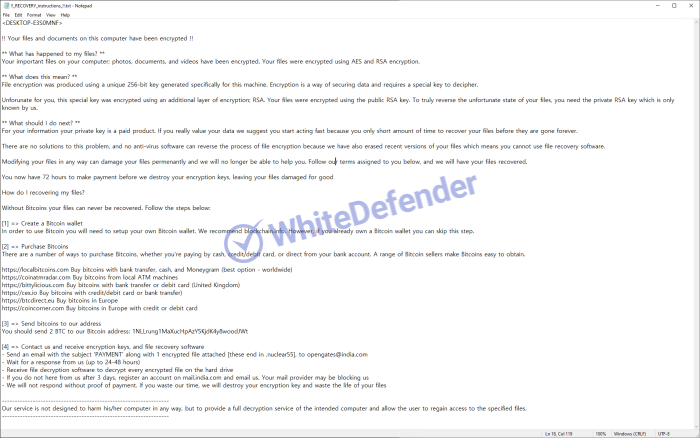

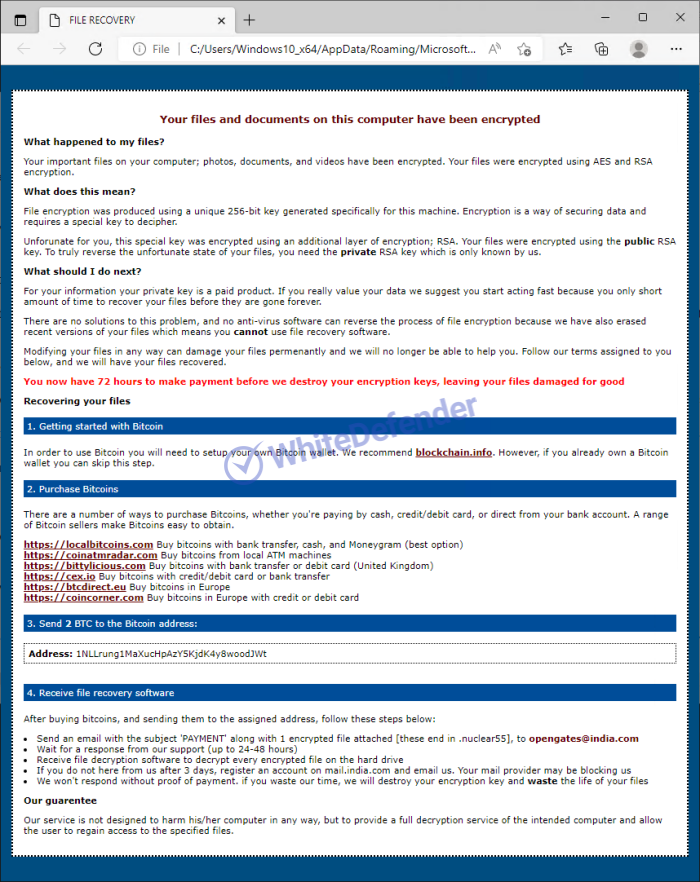

感染結果

ガイダンスファイルはそれぞれのパスに!!_RECOVERY_instructions_!!.txt/!!_RECOVERY_instructions_!!.htmlが生成され、暗号化の進行時に<暗号化された名前と拡張子.nuclear55>にファイルを変更後完了するとデスクトップを変更します。

[図9感染結果]

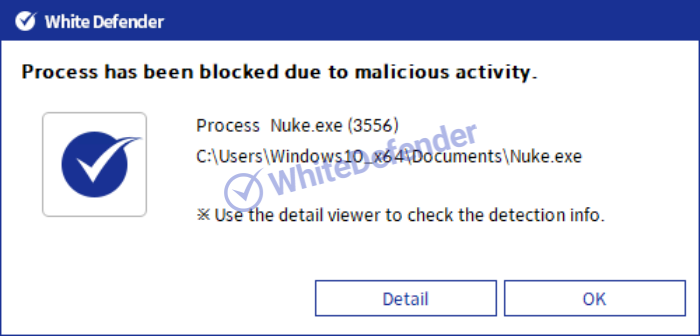

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図10ブロックメッセージ]

- 前の記事

- RTM Lockerランサムウェア

- 次の記事

- Seoul ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube