ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Seoul ランサムウェア

- 登録日

- 2023-06-12

- ヒット

- 11832

[ Seoul ランサムウェア ]

[ ウイルス/マルウェアの活動受付: Seoul ランサムウェア ]

Seoulランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

ソウルランサムウェア

そのランサムウェアはSeoulと呼ばれ、既存の名前。既存の拡張子。Delphi言語ベースで企業を攻撃するために製作され、最近でも活発に活動中のように見えます。

仕組み

ファイルバージョン

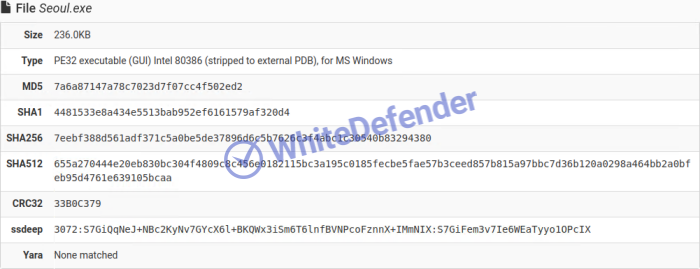

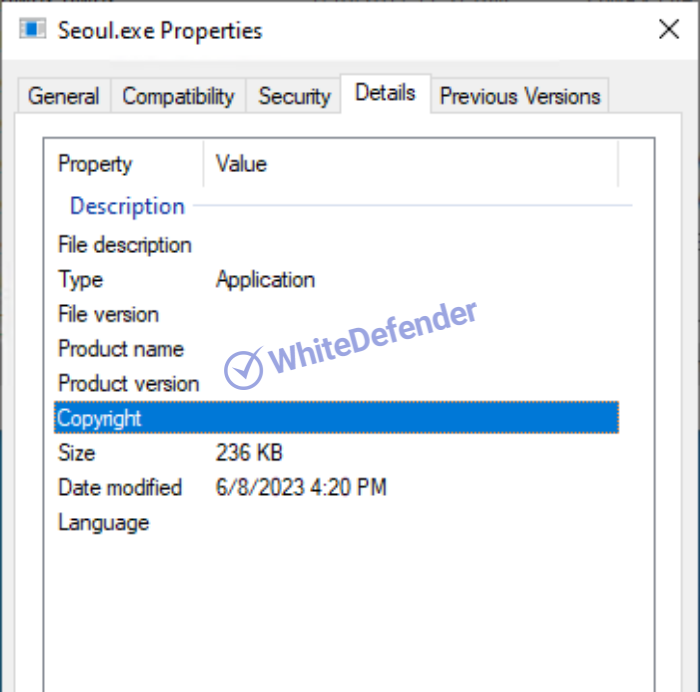

[図1ファイルバージョン]

[図2ファイル属性]

行動プロセス

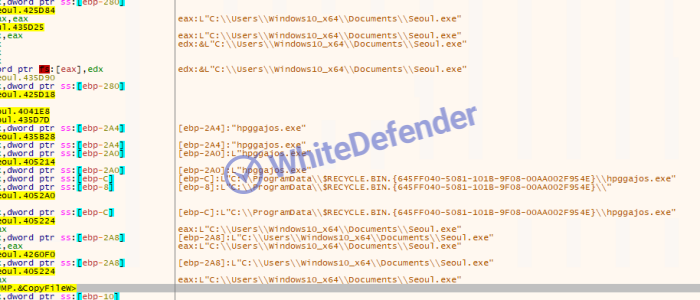

実行位置変更後に再実行およびスタートアッププログラムを登録する

最初の実行場所からルートドライブのProgramDataのごみ箱にコピーして名前を変更(ランダム)します。

[図3 既存の場所からゴミ箱にコピーして再実行するコード]

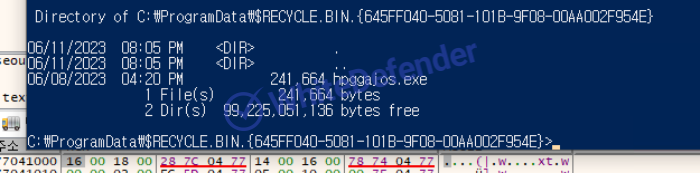

[図4 CMDで確認時に内部に生成されているランサムファイル]暗号化と最終的なZIP形式で構成

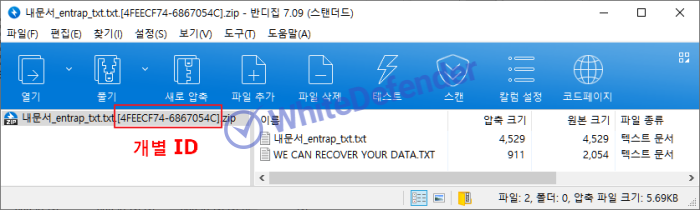

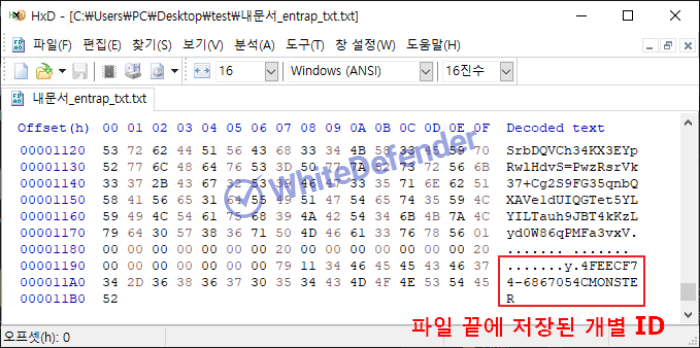

暗号化されたファイルはすべてzip形式で構成され、ファイルの末尾に個々のIDを入力しておきます。

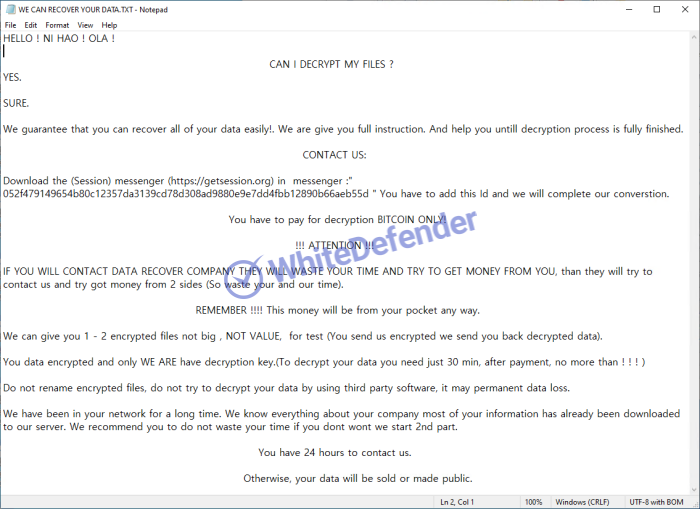

[図5 zipファイル内部の案内ノートと暗号化されたファイル]

[図6 HxDで確認した内部の個別ID]

感染結果

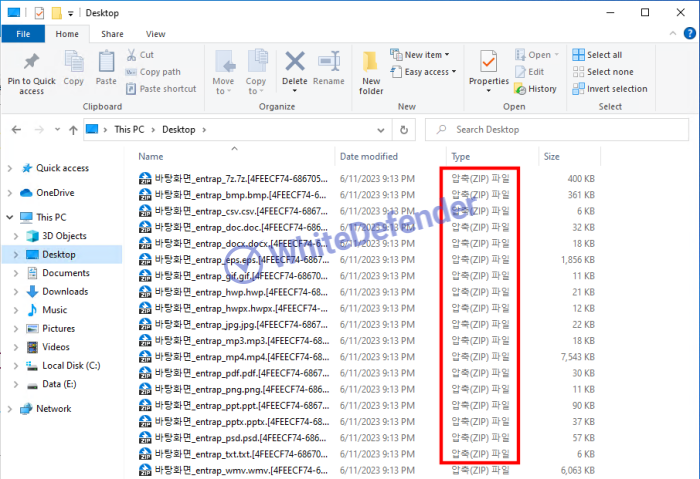

暗号化の進行時に<既存名.既存拡張子.[固有ID].zip>で圧縮した形で既存ファイルと案内ノートが入っている状態になります。

[図7感染結果]

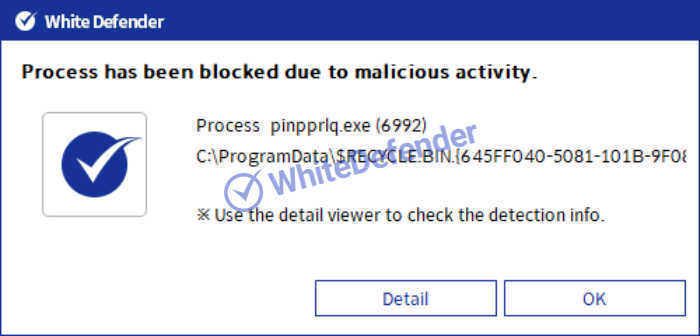

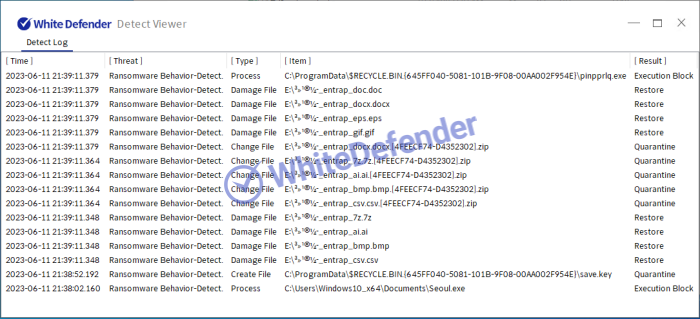

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図8ブロックメッセージ]

- 前の記事

- Nuke ランサムウェア

- 次の記事

- Yashma ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube