ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- 拡張子を.devinnで暗号化してビットコインを要求するDVN Ransomware

- 登録日

- 2023-05-24

- ヒット

- 21597

[DVNランサムウェア]

[ ウイルス/マルウェア活動受付: DVN ランサムウェア ]

DVNランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

DVNランサムウェア

このランサムウェアはDVNと呼ばれ、既存の名前.既存拡張子.devinnですべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

[図1ファイルバージョン]

[図2ファイル属性]

行動プロセス

内部基本情報

内部変数の情報を介してsvchost.exeという名前に関連付けられて動作するか、任意の画像ファイルがBase64値として保存できることを推測できます。

[図3内部基本情報]ランサムウェアの実行場所と名前の変更

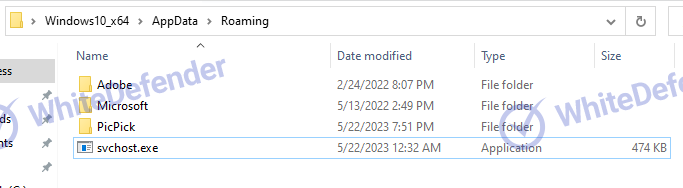

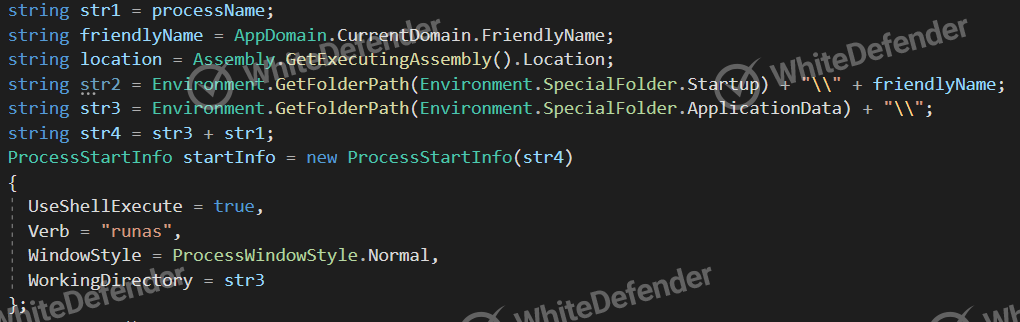

1回実行されたランサムウェアは、AppDataRoamingの場所に自分自身をコピーし、svchost.exeという名前で管理者権限を付与して再実行します。

[図4 ランサムウェア実行位置]

[図5 名前変更]スタートプログラムの登録

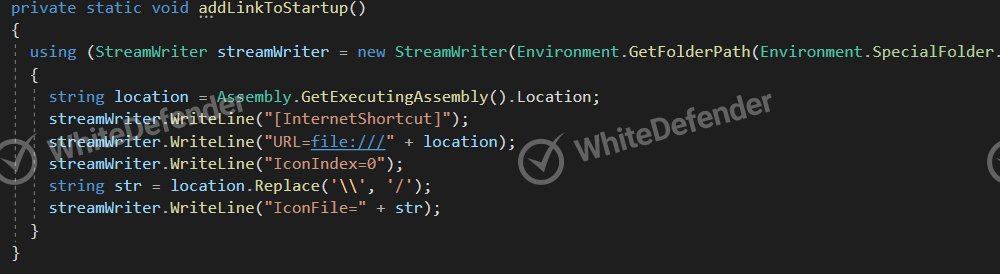

実行されたランサムウェアの場所にリンクファイルを作成し、起動プログラムに配置します。

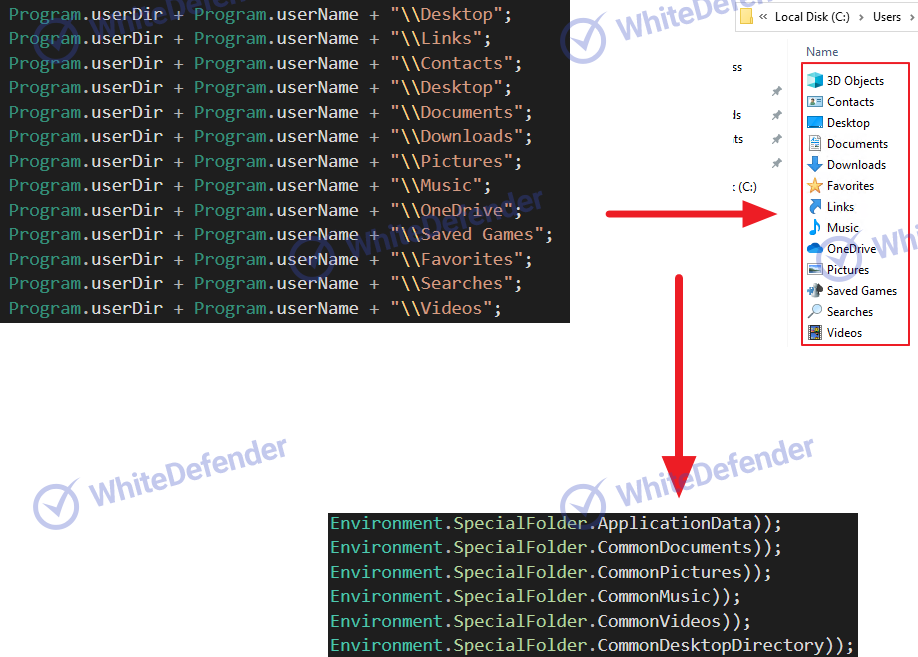

[図6 スタートプログラム登録]攻撃対象の選定

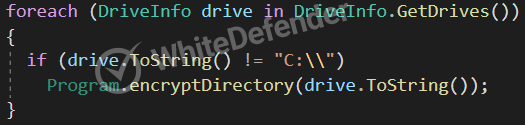

デフォルトでは、Cドライブ以外のドライバを最初に攻撃し、その後ユーザーライブラリと共有フォルダを攻撃します。

[図7 攻撃対象選定]

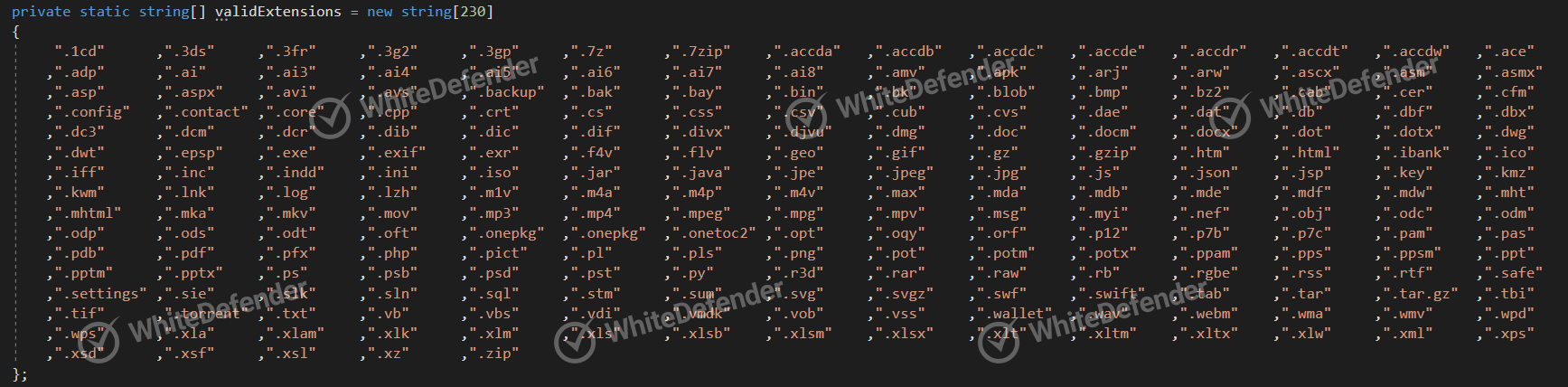

[図8 攻撃対象選定2]暗号化方式

特異な点はファイルの容量に応じて bytes/String/AES/RSA/Base64 など様々な方式の暗号化関数を使用します。

[図9暗号化方式]

[図10暗号化が進む特定の拡張子]

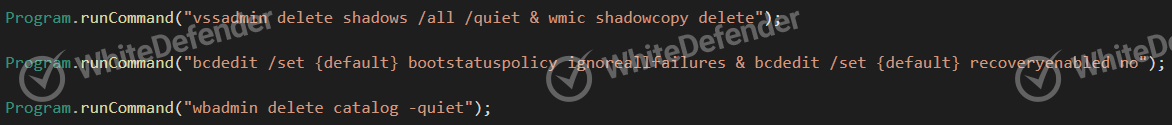

[図11 内部に保存されている感染txt内容]バックアップ手段の無効化命令

通常、ランサムウェアが頻繁に使用するシャドウコピーの削除とWindowsリカバリモード関連の機能の無効化が含まれており、Windows Serverで使用されているバックアップカタログを消去するコマンドも存在します。

[図12 バックアップ手段無力化命令]

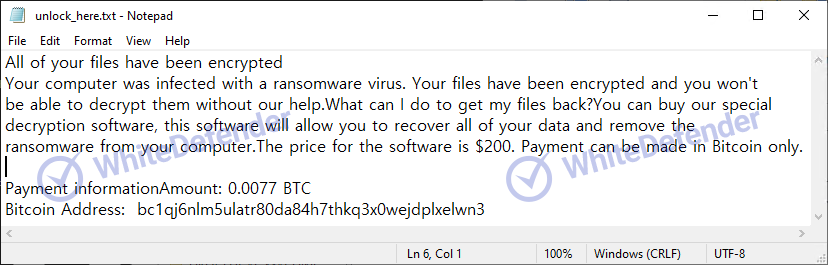

感染結果

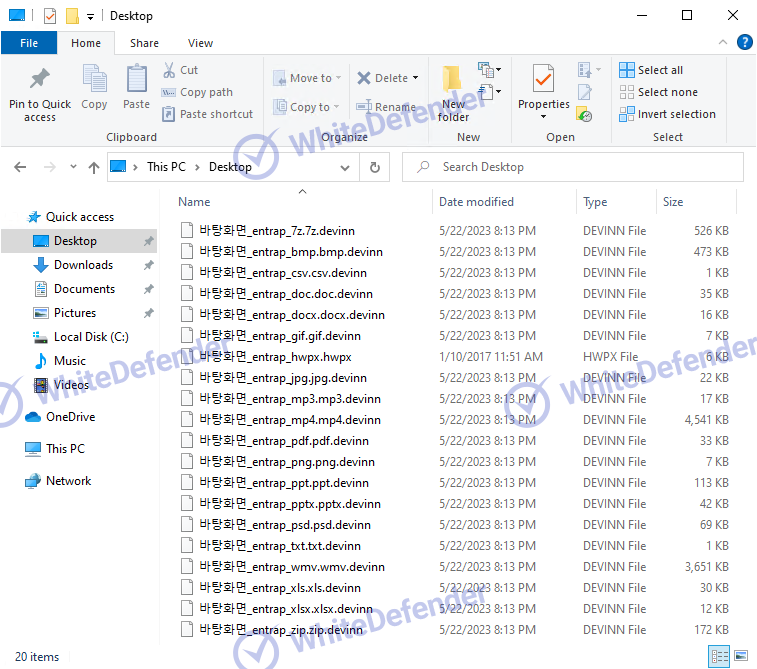

案内ファイルは各パスに unlock_here.txt が生成され、暗号化の進行時に <既存名.既存拡張子.devinn> にファイルを変更後完了するとデスクトップを変更します。

[図13感染結果1]

[図14感染結果2]

[図15感染結果3]

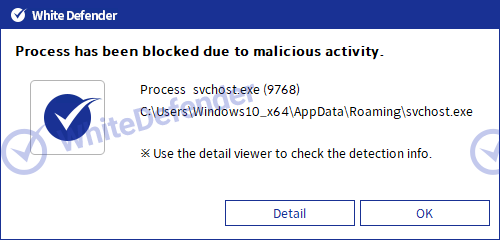

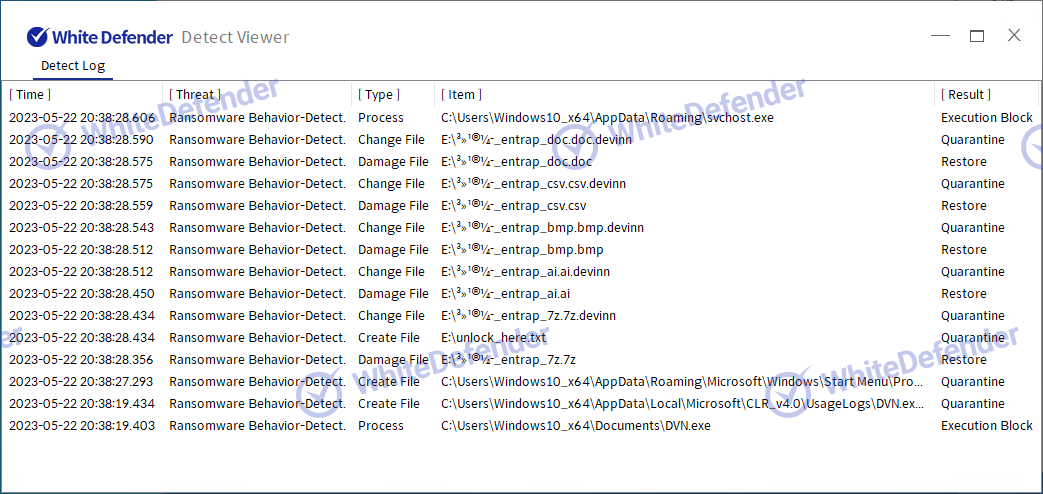

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図16ブロックメッセージ]

[図17ブロックメッセージ]

公式ブログ

公式ブログ 公式YouTube

公式YouTube