ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- 実行ファイルに偽装するランサムウェア(亜種)ダキラック[DarkyLock]分析

- 登録日

- 2022-08-01

- ヒット

- 40210

[ DarkyLock ランサムウェア ]

[ ウイルス/マルウェアの活動受付: DarkyLock ランサムウェア ]

ランサムウェア DarkyLock ランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

ウイルス/マルウェアの活動対象項目と情報

DarkyLockランサムウェアはLockBit Blackランサムウェアの亜種で、PuTTYの実行可能ファイルとして偽装し、ユーザーをだまして悪意のある行為を引き起こします。

仕組み

ファイルバージョン

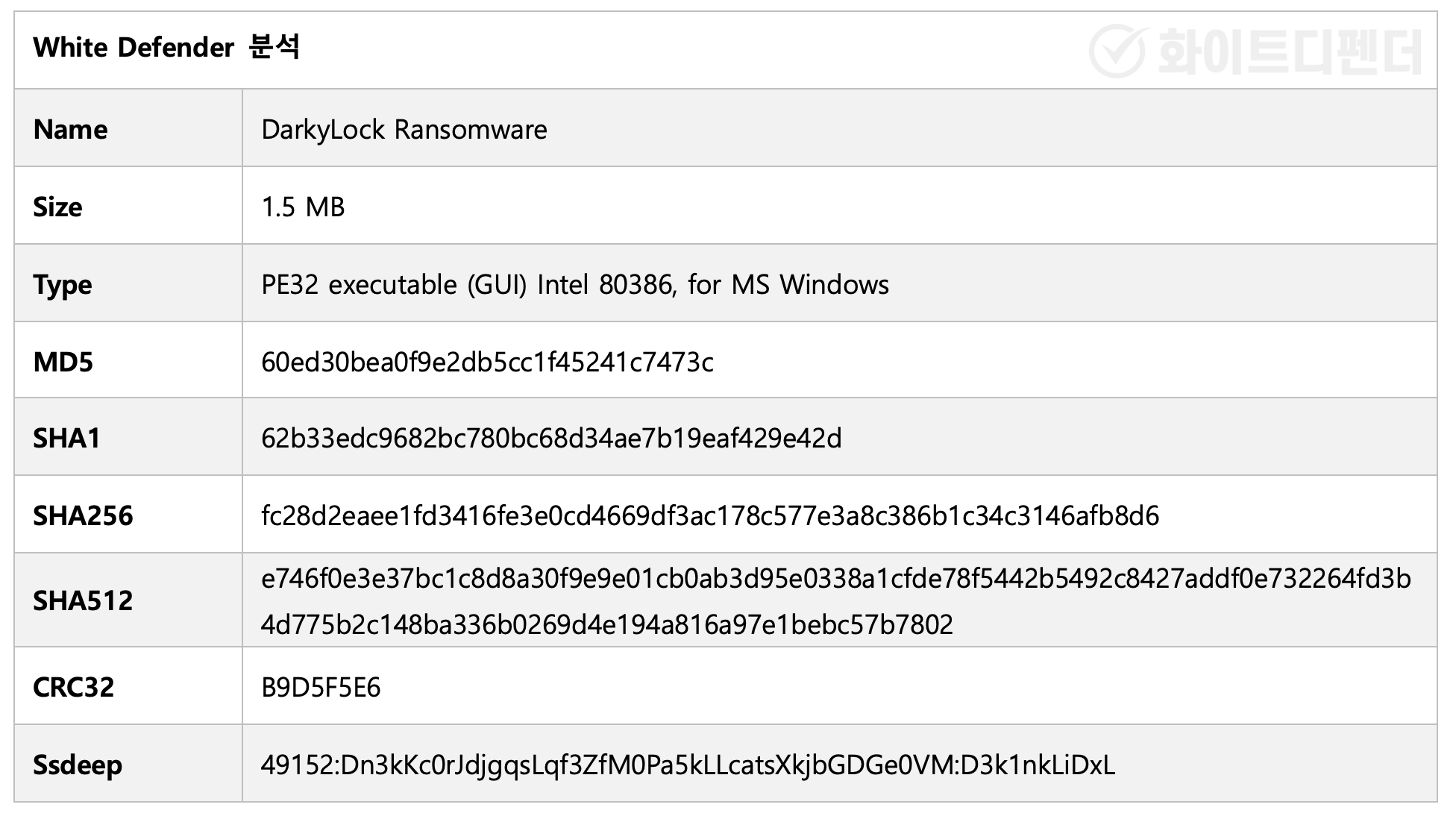

このランサムウェアはLockBit 3.0(通称LockBit Black)の亜種で、.darkyという拡張子ですべてのファイルを変更している様子を見せています。そのファイルの追加情報です。

[図1]ファイル情報

[図2]ファイル属性

行動プロセス

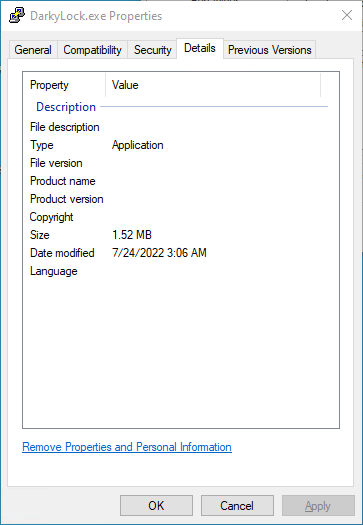

- PuTTYファイルで偽装ランサムウェアのファイルはPuTTYの実行ファイルとして偽装されており、実行時にAppDataLoacalTempに正常なPUTTY.EXE実行ファイルと悪性行為を実行するE_WIN.exeを受けて実行します。ユーザーはPuTTYの通常の実行画面を表示し、バックグラウンドで悪意のある行為が行われます。

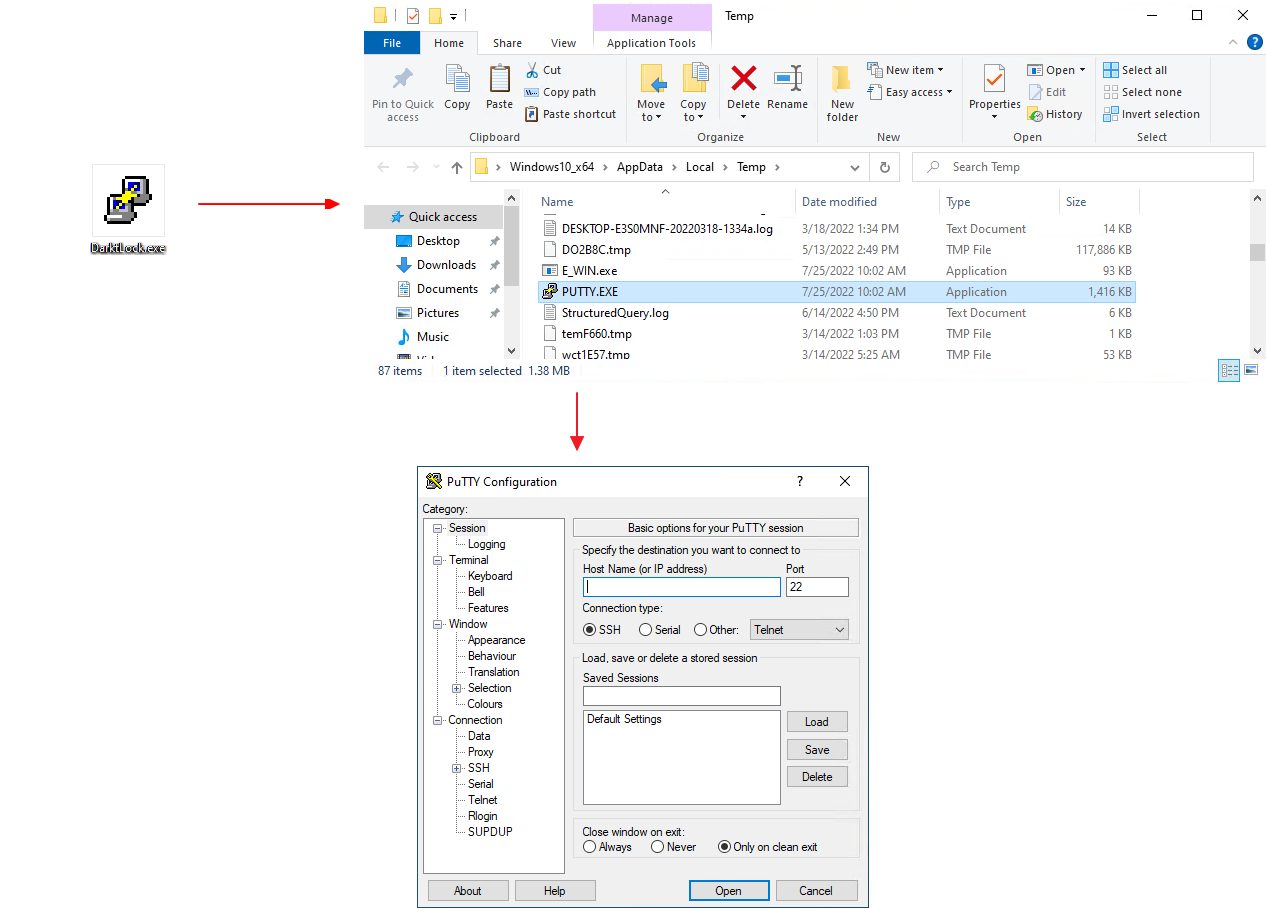

[図2]行動プロセス中の迷彩画面 - シャドウコピーの削除暗号化されたデータの回復が困難になるようにシャドウコピーを削除します。

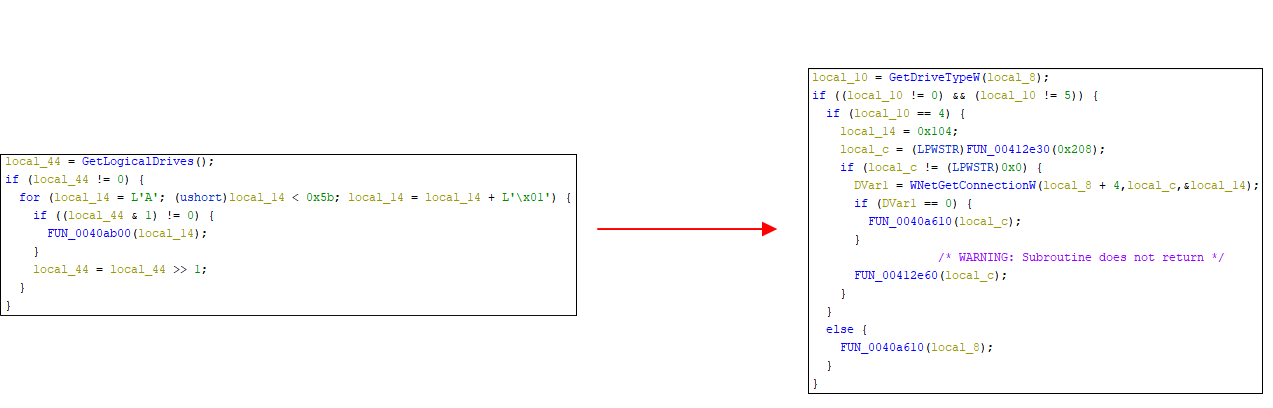

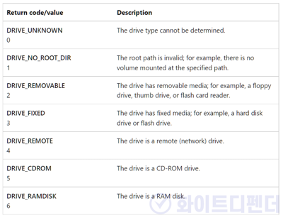

[図3] スタートアッププログラムのレジストリ登録 - ターゲットドライブGetLogicalDrivesを使用して、Aドライブ(フロッピーディスク)を除くすべてのドライブをターゲットにし、ネットワークドライブも含まれます。

[図4]ランサムウェア内部コード

<ソース: https://docs.microsoft.com/en-us/windows/win32/api/fileapi/nf-fileapi-getdrivetypea>

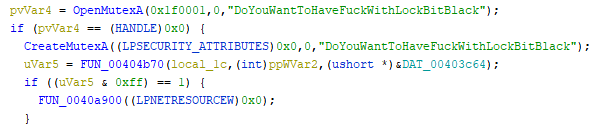

[図5]参考資料 - 重複実行防止ミューテックス情報

[図6]ミューテックス情報

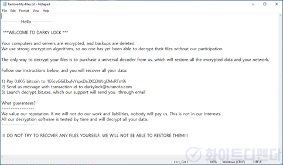

感染後の様子と内容(ランサムノート)

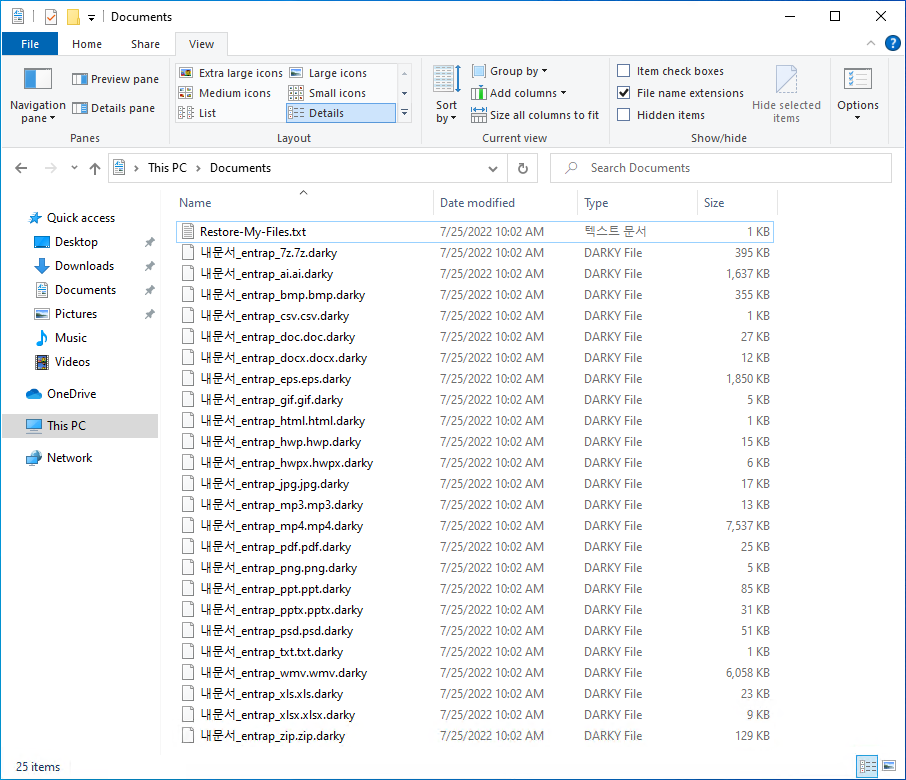

ガイダンスファイルはそれぞれフォルダにRestore-My-Files.txtという名前で生成され、暗号化の進行時に<暗号化ファイル名.darky>にファイルが変更されます。

[図7] .txtファイルランサムノート画面

[図8]ランサムノート画像

[図9]感染後に拡張子が変更されました

ホワイトディフェンダー対応

診断

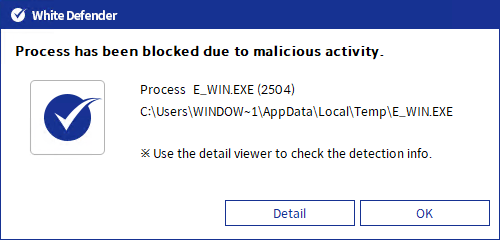

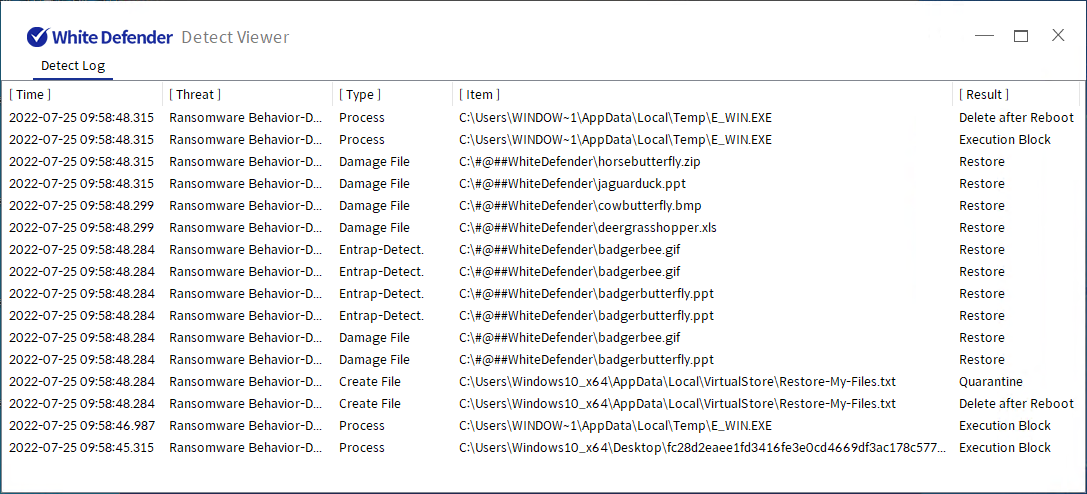

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図10]悪性行為遮断メッセージ

[図11]ブロックログ

公式ブログ

公式ブログ 公式YouTube

公式YouTube