ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- AESRTランサムウェア

- 登録日

- 2025-11-18

- ヒット

- 625

[ AESRT ランサムウェア ]

[ウイルス/マルウェアの活動受付:AESRTランサムウェア]

AESRTランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

AESRTランサムウェア

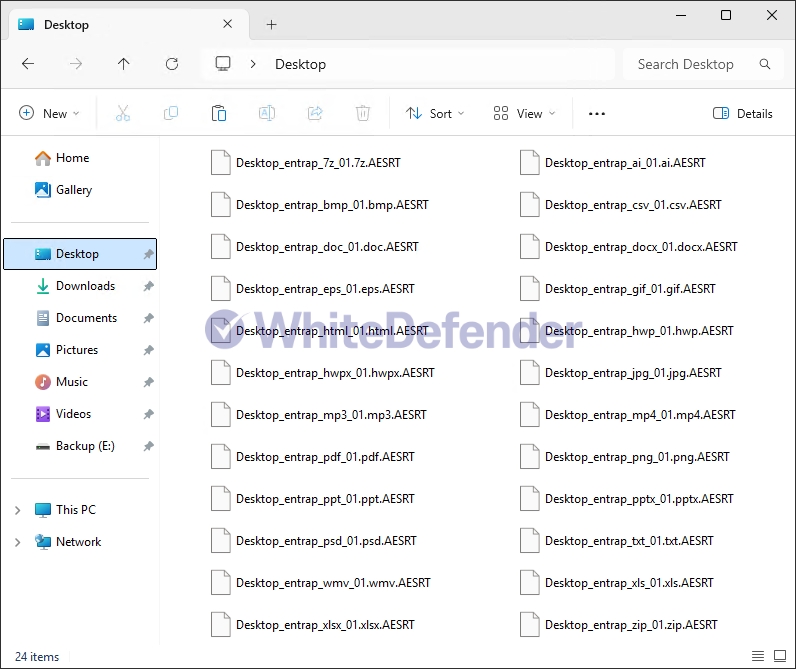

そのランサムウェアはAESRTと呼ばれ、ファイル名。拡張子。 AESRT すべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

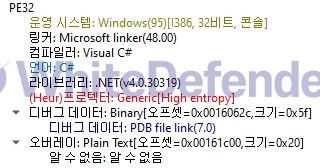

[図1 ランサムウェア実行ファイルコンパイラ情報]

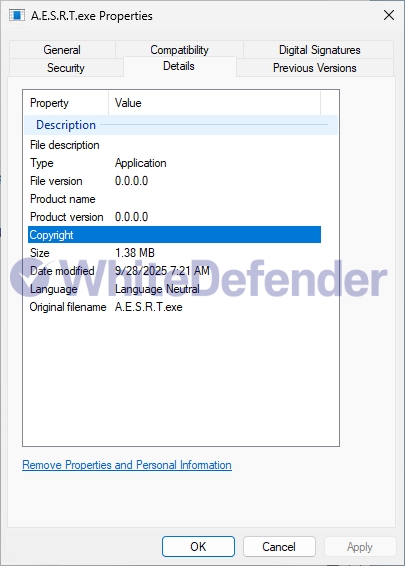

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

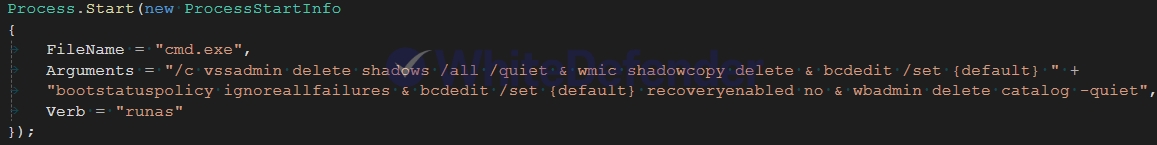

ランサムウェアの動作機能AESRTランサムウェアはC#.NETベースで開発され、最初の実行時にC:Program FilesTempAESRTフォルダを作成して壁紙画像とスクリプトを抽出します。実行後、コンソールウィンドウを非表示にしてリムーバブルUSBドライブを検索し、見つかった.exeファイルの1つを自分のレプリカに置き換えることで、ワームのように広がります。感染時にvssadminとwmicを介してシャドウコピーを削除し、bcdeditで起動失敗ポリシーを無視するように設定し、wbadminでバックアップカタログを削除してシステムの回復を妨げます。

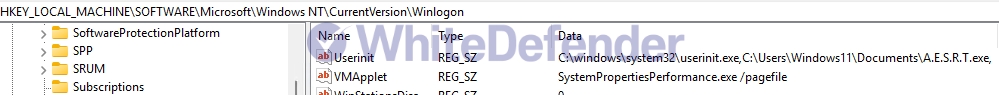

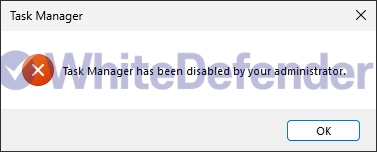

[図3シャドウコピーのコピーとWindowsの回復機能とエラー通知を無効にする静的コード]タスク管理者とUACを無効にしてユーザーの対応を遮断し、「WinlogonUserinit」レジストリ値に独自のパスを追加して、起動時に自動的に実行される持続性を確保します。

[図4 Winlogonレジに登録されているランサムウェア実行ファイル]

[図5 無効化された作業管理者(レジストリの修正)]

感染結果

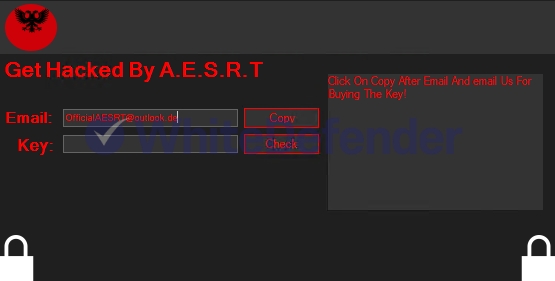

案内ファイルは暗号化完了後に独自のノートを出力し、暗号化が進行された各ファイルは<ファイル名・拡張子。 AESRT>に変わります。

[図6感染結果]

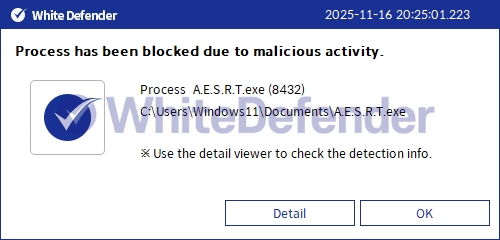

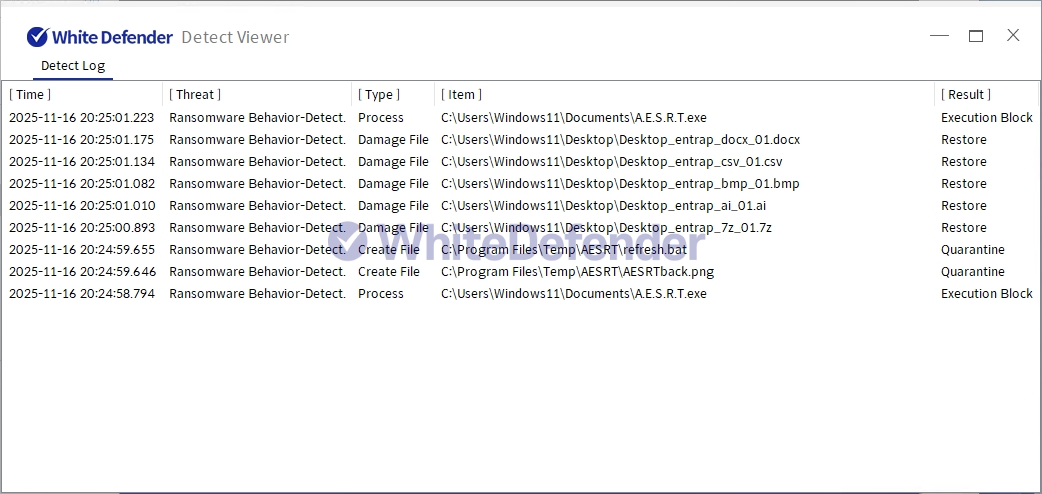

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図7ホワイトディフェンダー対応]

- 前の記事

- 前の記事なし

- 次の記事

- Wallet ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube