ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Ezdz ランサムウェア

- 登録日

- 2025-08-10

- ヒット

- 174

[ Ezdz ランサムウェア ]

[ ウイルス/マルウェアの活動受付: Ezdz ランサムウェア ]

Ezdzランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

Ezdz ランサムウェア

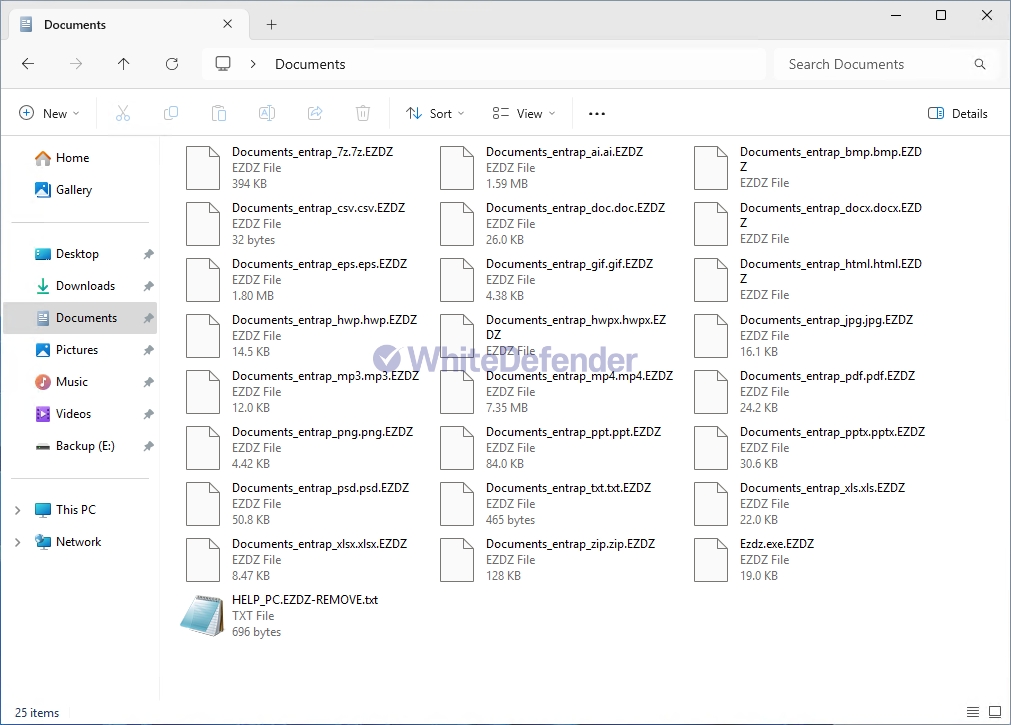

このランサムウェアはEzdzと呼ばれ、ファイル名.EZDZすべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

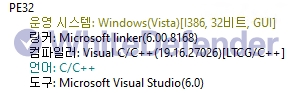

[図1 ランサムウェア実行ファイルコンパイラ情報]

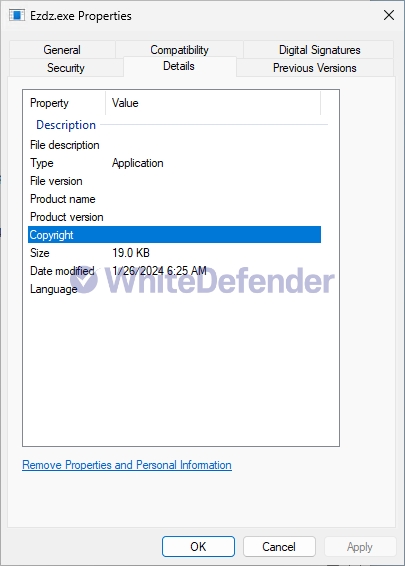

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

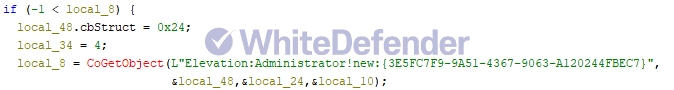

このランサムウェアは、C++言語ベースで開発されたマルウェアであり、感染時にシステム内で高度な権限を確保し、検出を迂回するための様々な手法を使用することが特徴です。まず、実行段階でUAC(User Account Control)バイパスに脆弱なCOMベースの特権昇格技術を活用して、管理者特権を獲得します。これにより、セキュリティソリューションやシステムポリシーによって制限される可能性のある操作を回避し、同時にマルウェアの内部で使用される文字列(コマンド、パス、ファイル名など)を解釈して暗号化の対象や動作条件を動的に調整できます。

感染後、ランサムウェアは、Windowsシステムプロセスであるsvchost.exeにマルウェアをインジェクションする機能を実行します。この技術はセキュリティ製品の検出を回避し、通常のプロセスのように偽装して、システムが疑わず暗号化を実行できるようにします。プロセスインジェクションは、特にエンドポイント検出回避(EDR回避)の点で非常に効果的な戦術として知られており、攻撃者がシステム内で長時間密かに活動するのを助けます。

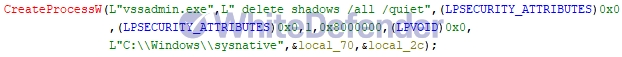

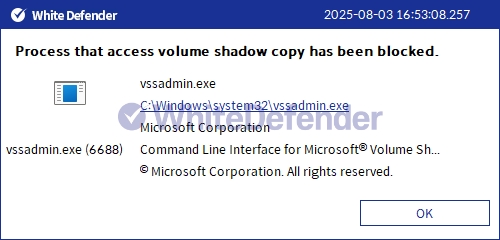

実際の暗号化プロセスに入ると、このランサムウェアは回復可能性を根本的にブロックするためにボリュームシャドウコピー(Volume Shadow Copy)をすべて削除します。これにより、ユーザーまたは管理者がシステム復元機能を利用してデータを元に戻すのを防ぎ、バックアップカタログと回復ポイントが存在しても利用できないようにします。

[図3 COMを介したUACバイパス静的コードの一部]

[図4 シャドウコピーのコピー内部の静的コード]

感染結果

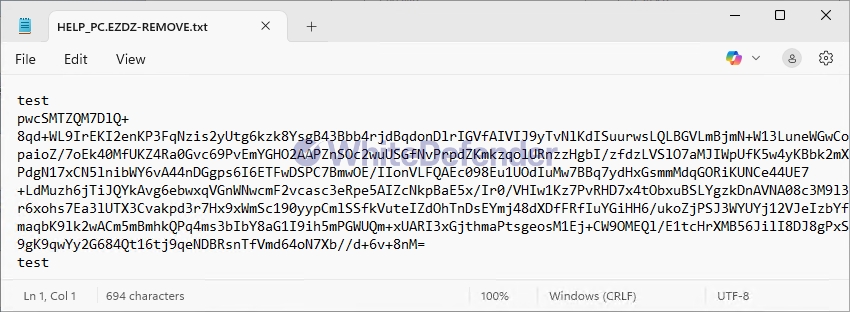

ガイダンスファイルは、暗号化完了後にHELP_PC.EZDZ-REMOVE.txtという名前で各フォルダの場所に生成され、暗号化が進行された各ファイルは<ファイル名.拡張子.EZDZ>に変更されます。

[図5感染結果]

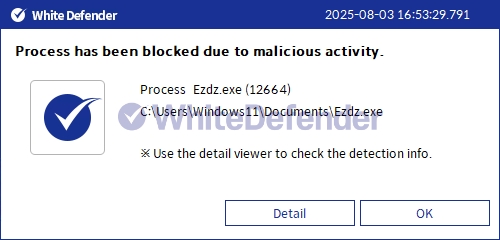

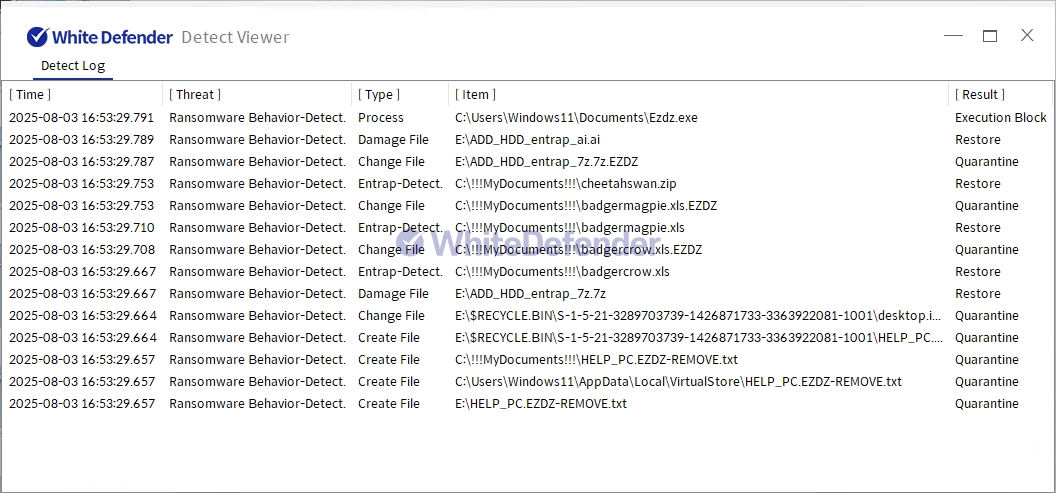

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図6ブロックメッセージ]

- 前の記事

- 前の記事なし

- 次の記事

- Wannadie ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube