ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Rdpランサムウェア

- 登録日

- 2025-05-19

- ヒット

- 117

[ Rdp ランサムウェア ]

[ ウイルス/マルウェア活動の受付: Rdp ランサムウェア ]

Rdpランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

Rdpランサムウェア

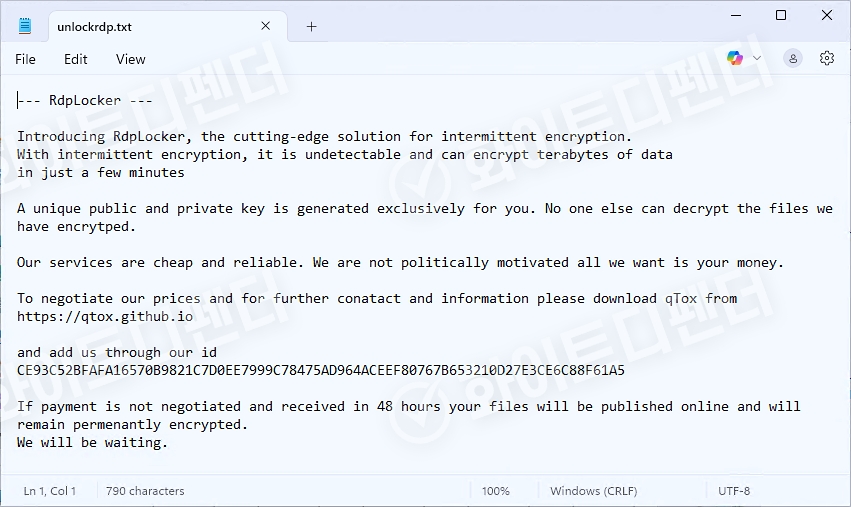

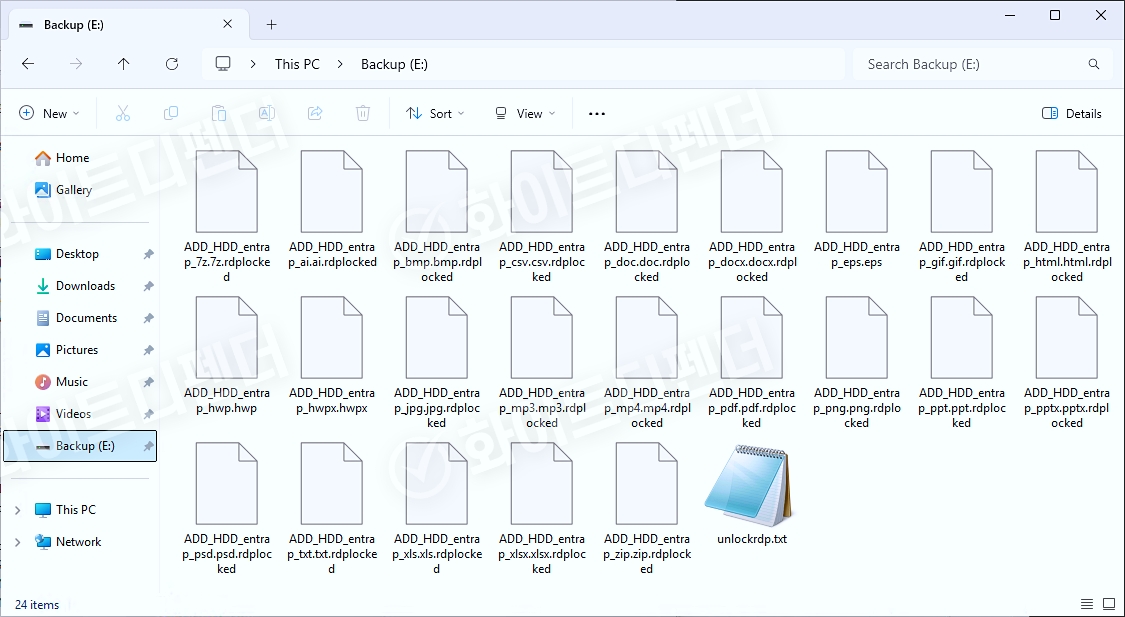

このランサムウェアはRdpと呼ばれ、ファイル名.拡張子で.rdplockedすべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

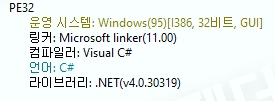

[図1 ランサムウェア実行ファイルコンパイラ情報]

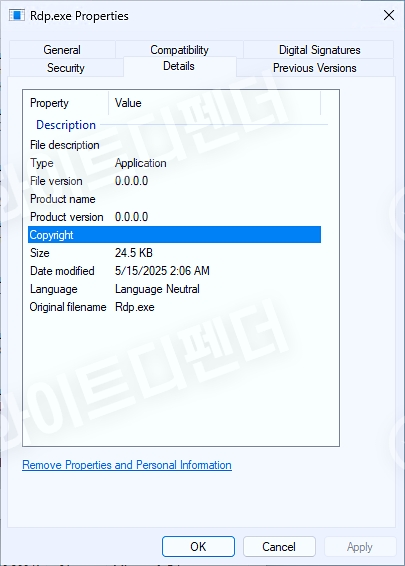

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

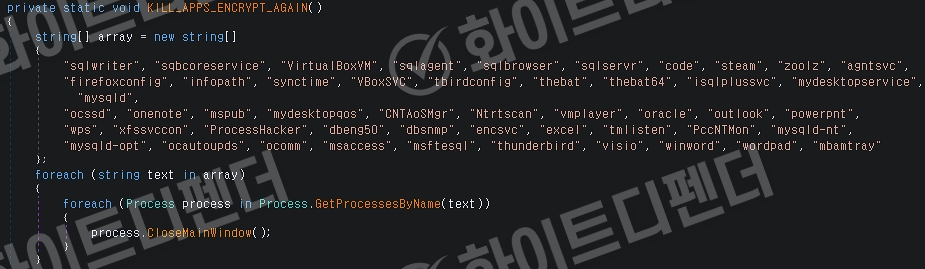

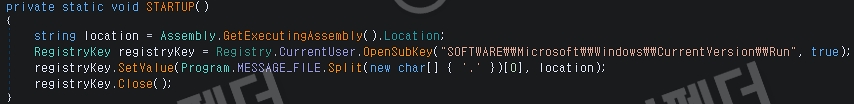

このランサムウェアはC#.NETベースで開発されており、重複暗号化を防ぐために、実行前にレジストリ内の特定のキー値を確認して、以前の感染があるかどうかを判断します。暗号化を実行する前に、ダメージを最大化するためにセキュリティソリューションとデータ関連の主要プロセスを強制終了した後、システム内のファイル暗号化を本格的に進めます。また、クリップボードのハイジャック機能を通じて暗号通貨決済アドレスを傍受する機能も含まれています。被害者が暗号通貨を支払ったり送金するためにウォレットアドレスをコピーした瞬間、クリップボードの内容を攻撃者のウォレットアドレスに自動的に置き換えることで金銭損失を引き起こす可能性があります。

[図3 強制終了されるプロセス名内部コード]

[図4 スタートプログラムレジストにラム線ウェア登録]

感染結果

ガイダンスファイルは、暗号化が完了すると各フォルダにunlockrdp.txtという名前で作成されますが、暗号化が行われた各ファイルは<ファイル名.拡張子.rdplocked>に変更されます。

[図5感染結果]

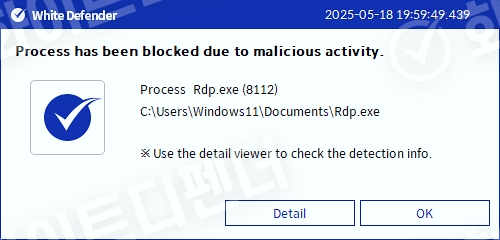

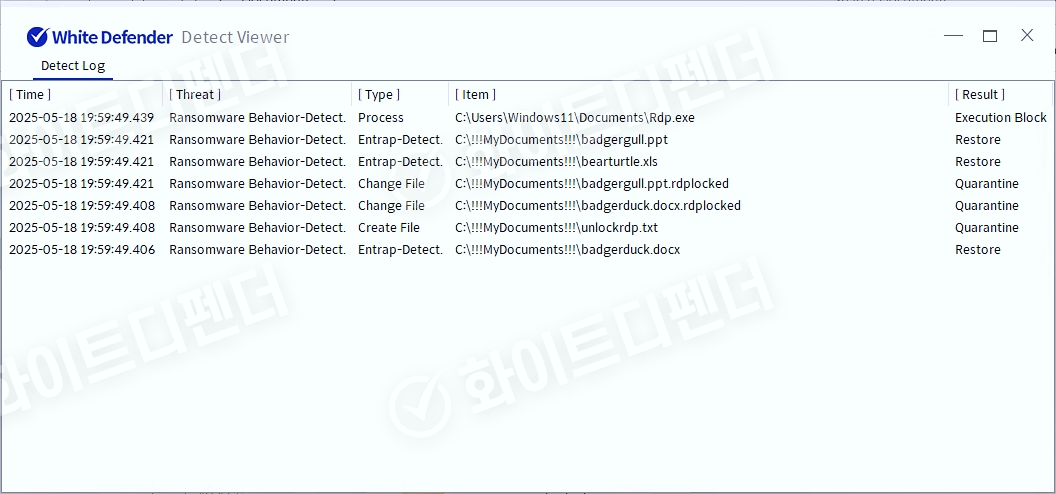

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図6ブロックメッセージ]

- 前の記事

- JackSparrow ランサムウェア

- 次の記事

- Maga ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube