ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Encp ランサムウェア

- 登録日

- 2025-01-20

- ヒット

- 1690

[ Encp ランサムウェア ]

[ ウイルス/マルウェア活動の受付: Encp ランサムウェア ]

Encpランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

Encp ランサムウェア

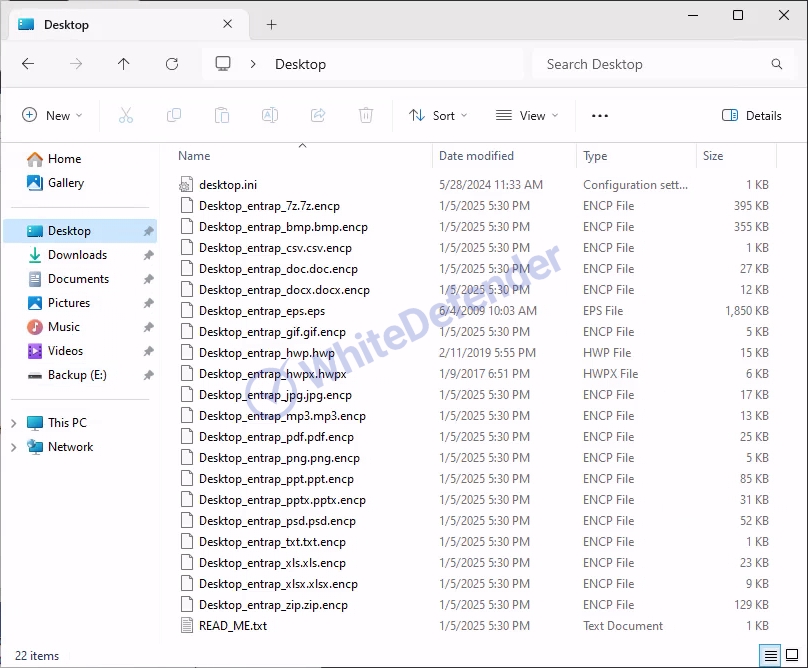

このランサムウェアはEncpと呼ばれ、ファイル名.拡張子.encpすべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

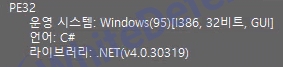

[図1 ランサムウェア実行ファイルコンパイラ情報]

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

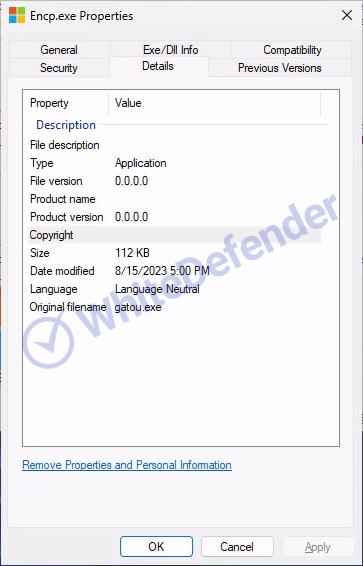

ランサムウェアは、ネットベースのカオス系列と見なされ、初期実行後の自己複製を通じて%AppData%Roamingパスに実行ファイルを保存し、ファイル名をsvchost.exeに偽装して再実行する特徴を持っています。これにより、ユーザーが疑わないようにシステムファイルであるかのようになります。実行および暗号化操作が重複しないように設計されており、レジストリを操作して起動プログラムに自身を登録することで、攻撃失敗時に再起動しても自動的に実行されるように永続性を維持します。これは攻撃の成功率を高め、被害者の回復の試みを妨げる戦略です。

[図3 svchostで名前変更とスタートプログラムを登録する]

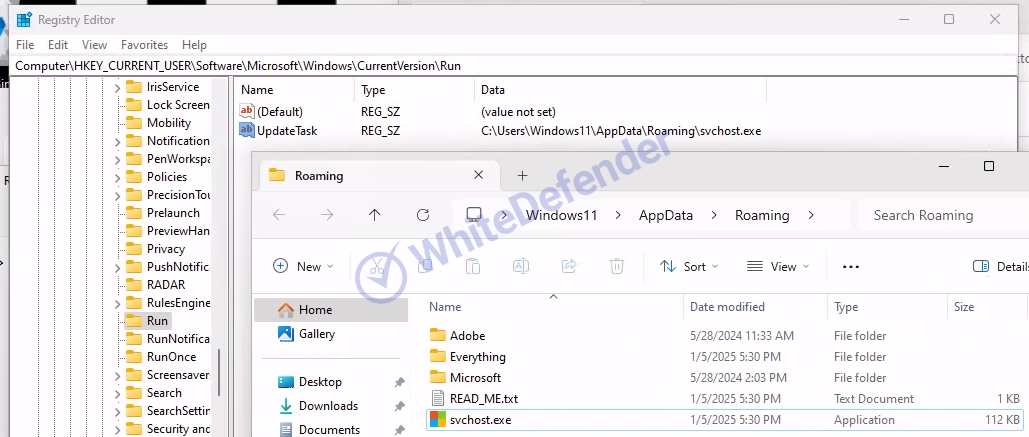

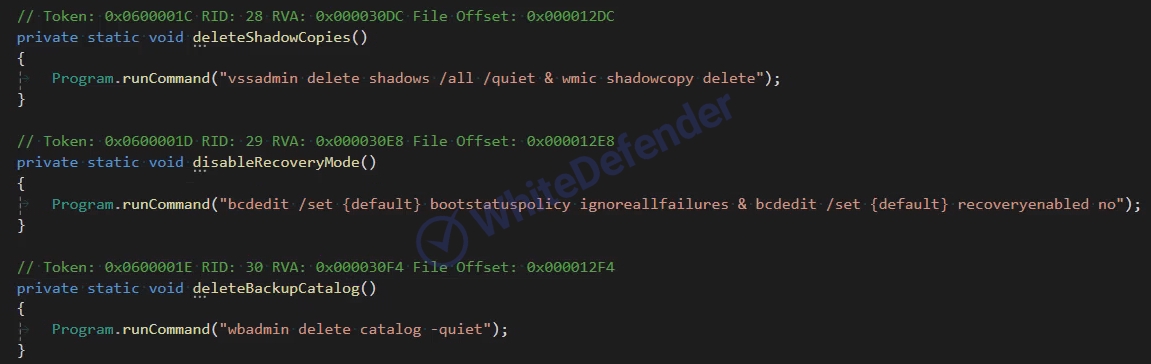

[図4 レジスルリエ項目を生成する内部コード]アゼルバイジャン語(ラテン)とトルコ語で設定されたオペレーティングシステムでは実行されないように設計されています。シャドウコピーとバックアップカタログを削除し、Windowsの回復機能を無効にすることで回復を困難にします。これらの動作は、ユーザデータの回復可能性を事実上排除する。

[図5 状況に応じたパラメータによるマルチモードサポート]

感染結果

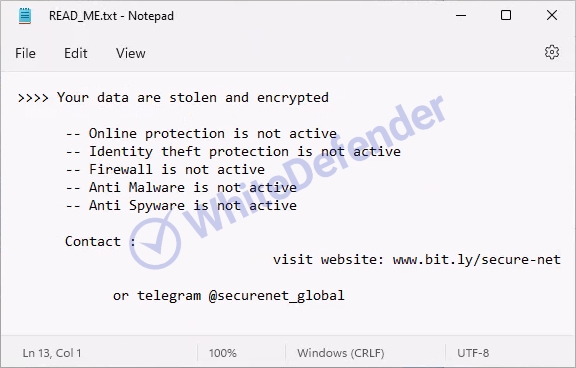

ガイダンスファイルは、各フォルダの場所に<READ_ME.txt>という名前で作成され、暗号化された各ファイルは<ファイル名.拡張子.encp>に変更されます。暗号化完了後にtxtノートを実行します。

[図6感染結果]

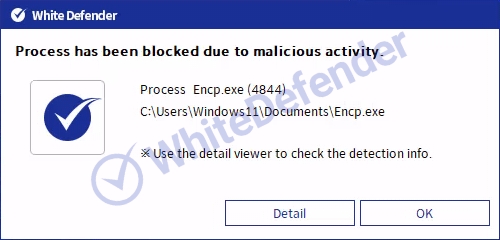

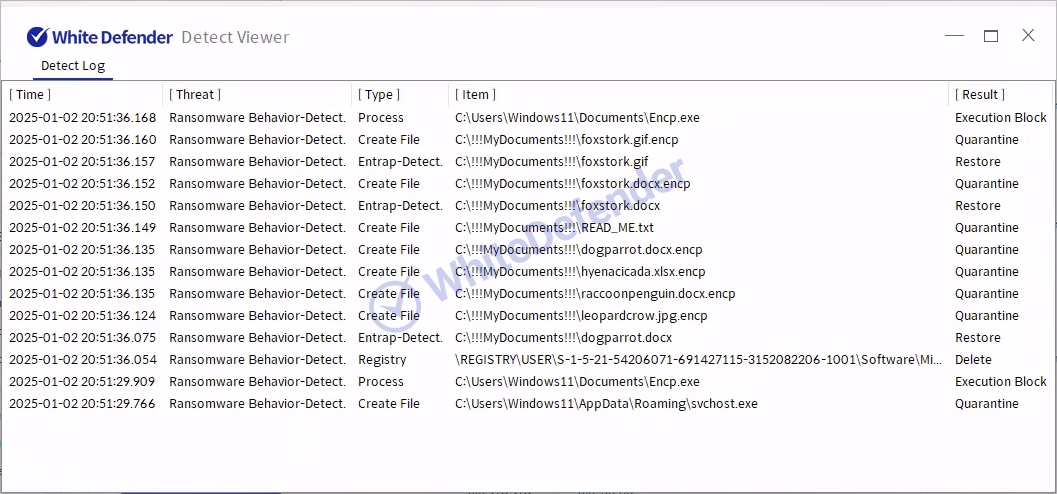

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図7ブロックメッセージ]

- 前の記事

- Maga ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube