ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Allarich ランサムウェア

- 登録日

- 2024-11-18

- ヒット

- 3051

[ Allarich ランサムウェア ]

[ ウイルス/マルウェア活動の受付: Allarich ランサムウェア ]

Allarichランサムウェアの形で推定される侵害事故が発生し、

これに該当状況の確認および注意報を次のように伝えます。

Allarich ランサムウェア

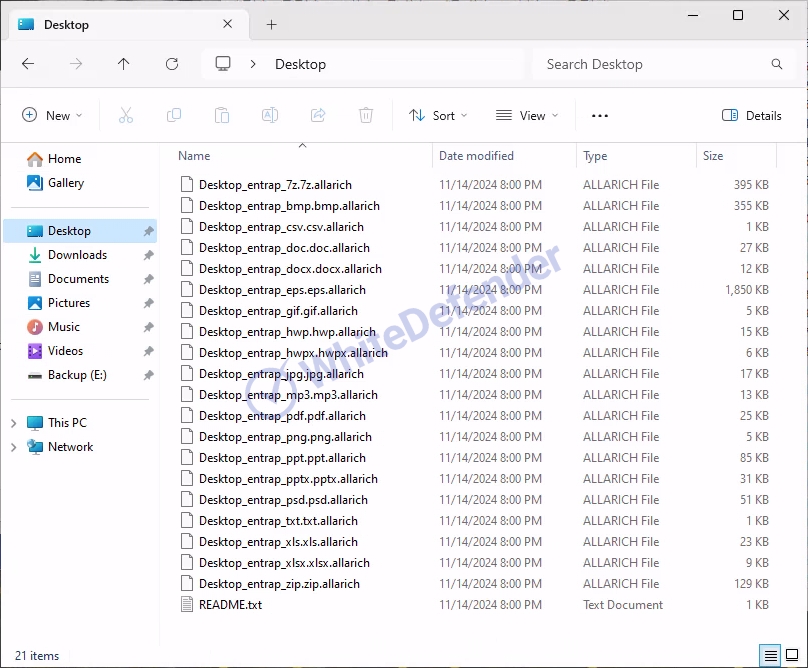

このランサムウェアはAllarichと呼ばれ、ファイル名.拡張子.allarichすべてのファイルを変更している様子を見せています。

仕組み

ファイルバージョン

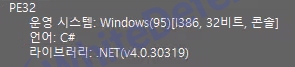

[図1 ランサムウェア実行ファイルコンパイラ情報]

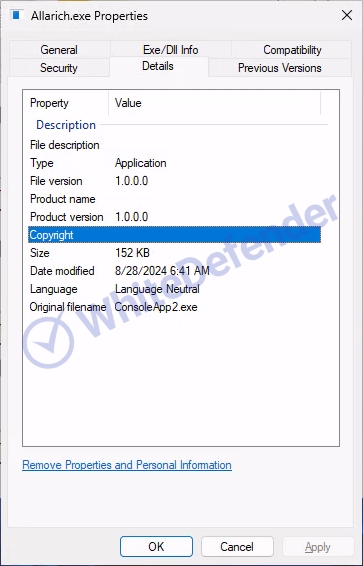

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

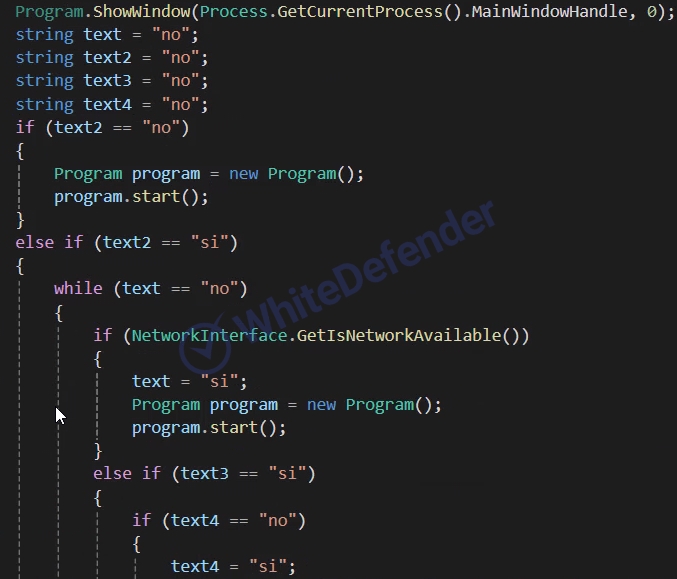

Allarichランサムウェアは.NETフレームワークベースで開発されており、コードの内部構造と関数名がスペイン語で書かれており、ビルド設定によってさまざまな機能を実行できるように分岐しており、攻撃者は特定の目標や環境に合わせてカスタマイズされています。活用できます。

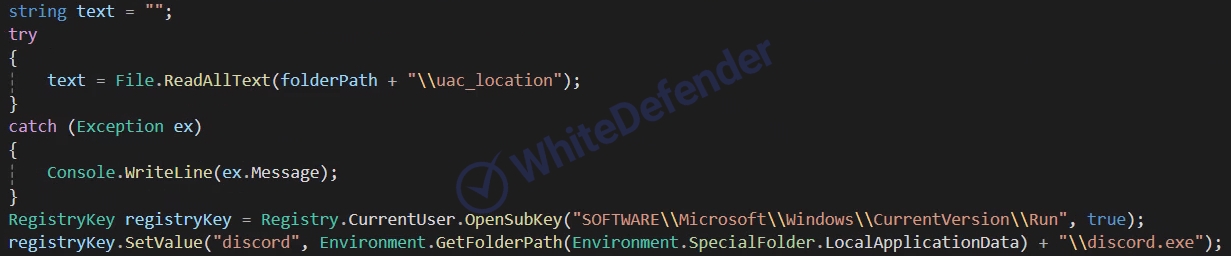

[図3スペイン語で条件分岐した内部コード]特に、感染したシステムでの永続性を確保するために、スタートプログラムレジストリに「discord」という名前で登録され、自動実行が可能になります。これは、セキュリティツールまたはユーザーがこのレジストリエントリを悪意のあるプログラムとして簡単に認識できないように偽装する方法です。

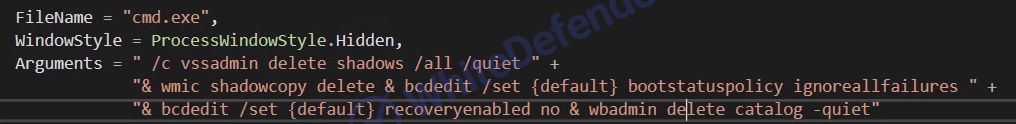

[図4スタートプログラムレジストリにdiscordとして登録]暗号化が完了した後、回復を困難にするためのさまざまな防止措置が含まれています。 Windowsのシャドウコピーとバックアップカタログ(Windows Server環境)までを削除することで、ファイルを回復するための基本的なシステム回復ツールを無効にします。また、Windowsの復元機能とプログラムのエラー通知を無効にして、ユーザーが問題を認識したり、自動回復機能を介してシステムを復元したりするのを防ぎます。

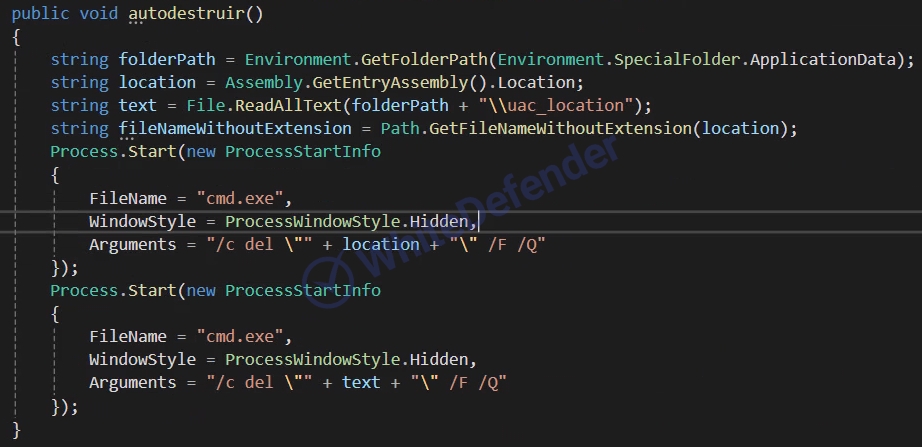

[図5 コード内部に含まれるcmd命令]その後、すべての操作が完了すると、ランサムウェアは自分自身を消去するために命令を介して自己削除手順を実行できます。これは、ファイルやプログラムのトレースを最小限に抑え、法的追跡やフォレンジック分析を困難にすることを目的としています。これらの一連の動作は、被害者が回復の試みに失敗し、攻撃者が最大限の利益を得るように設計された洗練されたランサムウェアの典型的な特徴です。

[図6 ランサムウェア自身を削除する内部命令]

感染結果

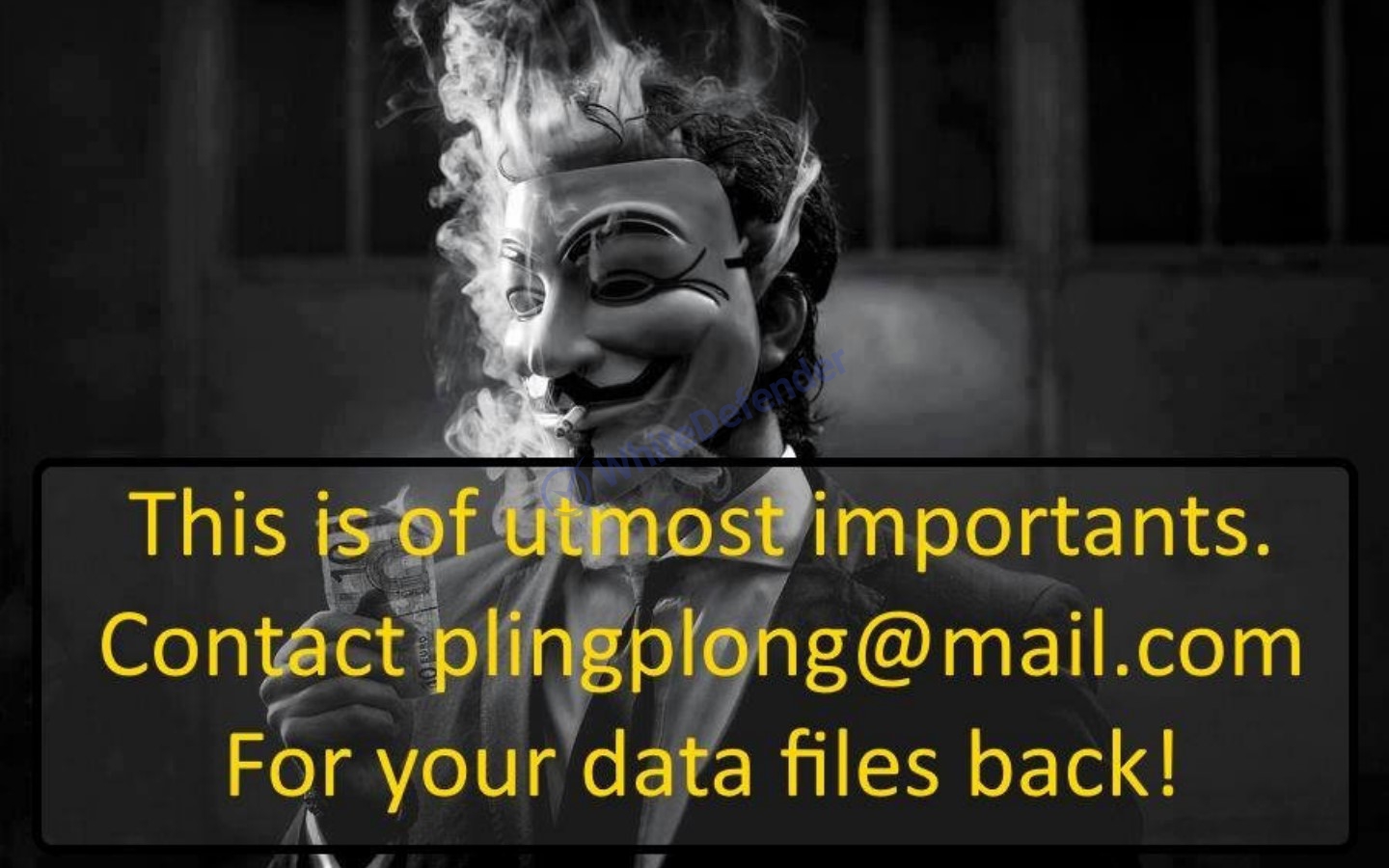

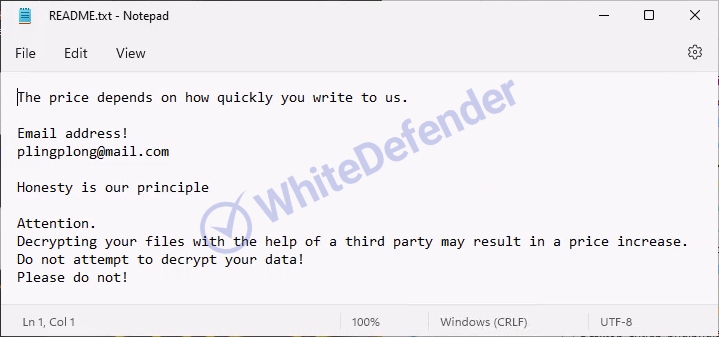

ガイダンスファイルは、各フォルダの場所に<README.txt>という名前で作成され、暗号化された各ファイルは<ファイル名.拡張子.allarich>に変更されます。暗号化完了後にtxtノートを実行します。

[図7感染結果]

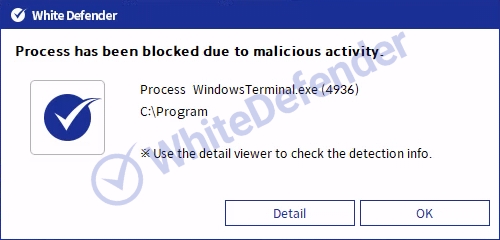

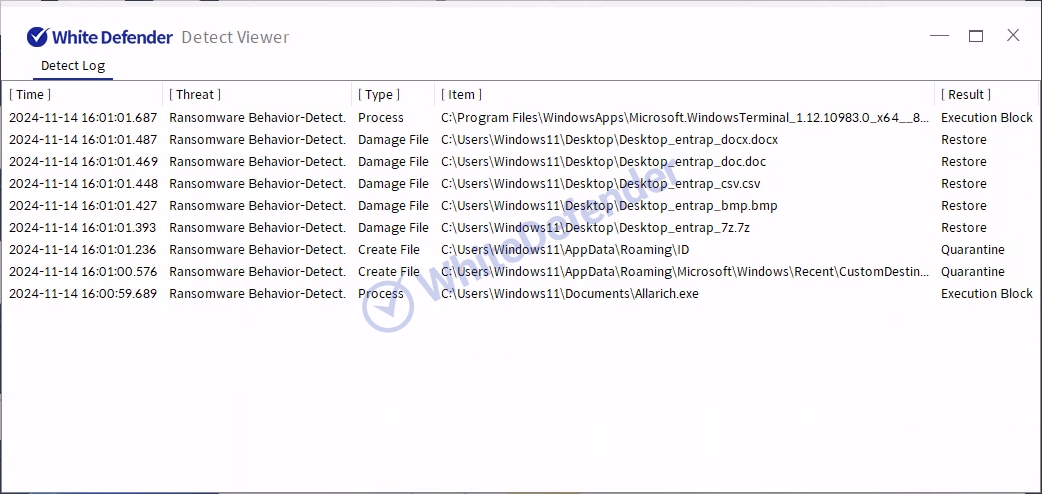

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図8ブロックメッセージ]

- 前の記事

- Phalcon ランサムウェア

- 次の記事

- AllahuAkbar ランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube