ランサムウェアレポート

ランサムウェアの最新情報を確認できます。

- タイトル

- Lokilocker ランサムウェア

- 登録日

- 2024-09-16

- ヒット

- 3679

[ Lokilocker ランサムウェア ]

[ ウイルス/マルウェアの活動受付: Lokilocker ランサムウェア ]

Lokilockerランサムウェアの形で推定される侵害事故が発生し、

これにその状況の確認および注意報を次のように伝えます。

Lokilocker ランサムウェア

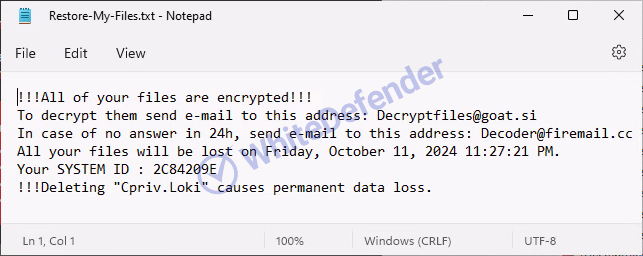

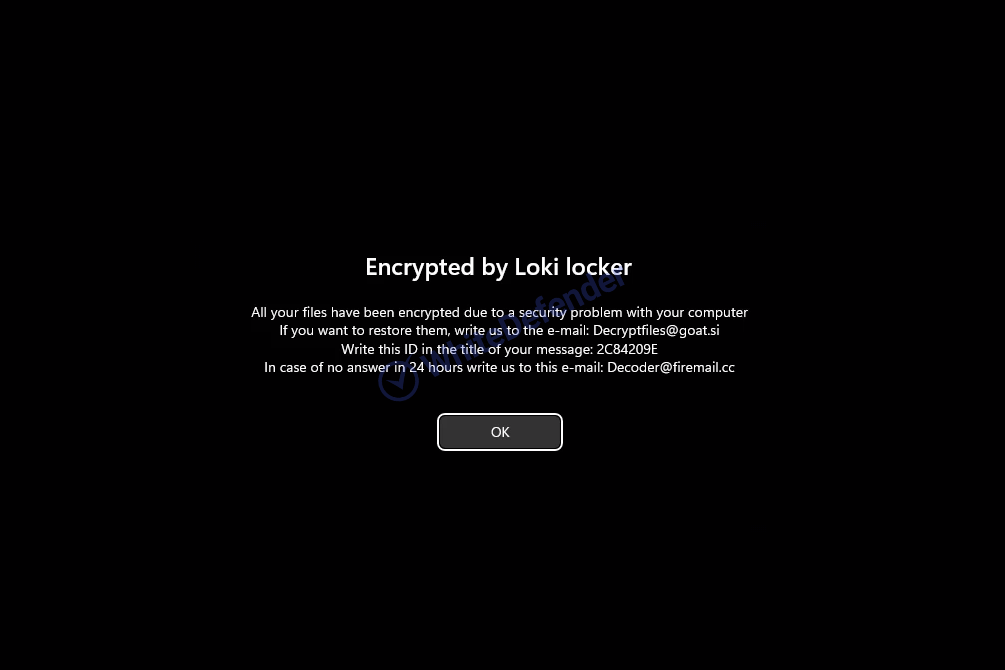

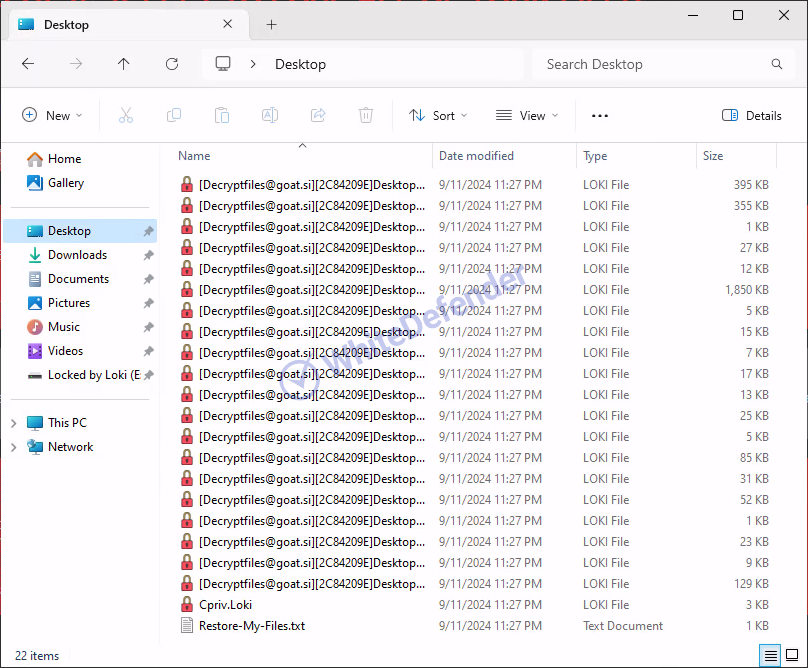

このランサムウェアはLokilockerと呼ばれ、ファイル名、拡張子、Lokiすべてのファイルを変更している様子を見せています。

仕組み

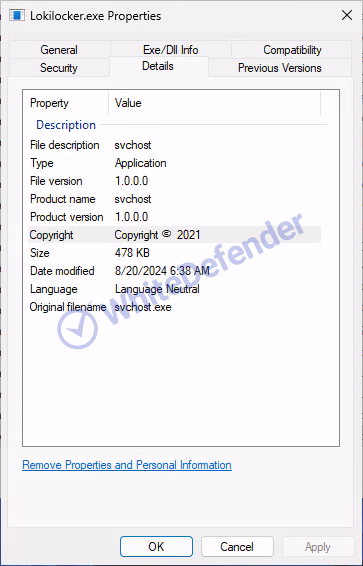

ファイルバージョン

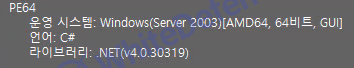

[図1 ランサムウェア実行ファイルコンパイラ情報]

[図2ウィンドウ属性のファイル情報]

ランサムウェア動作の特徴

-

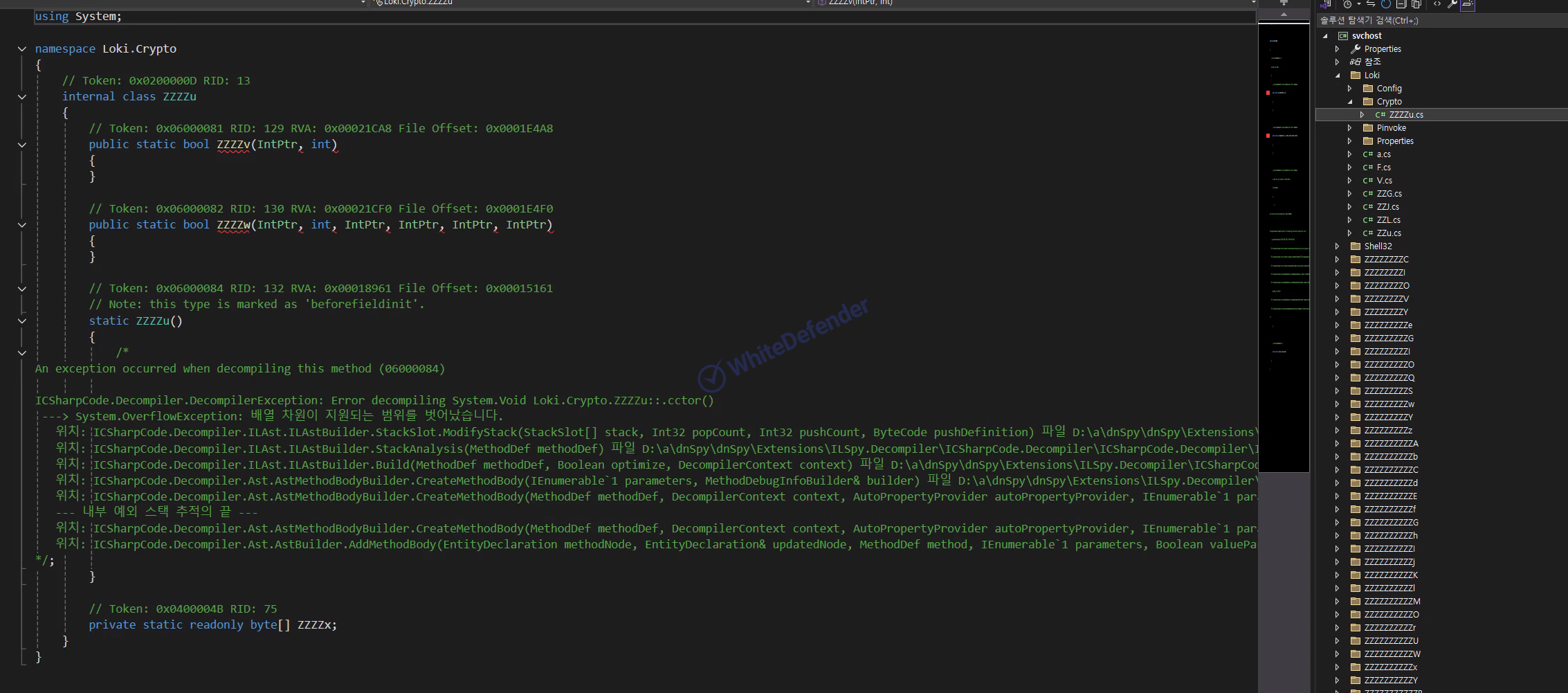

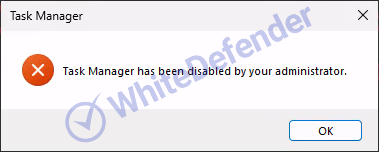

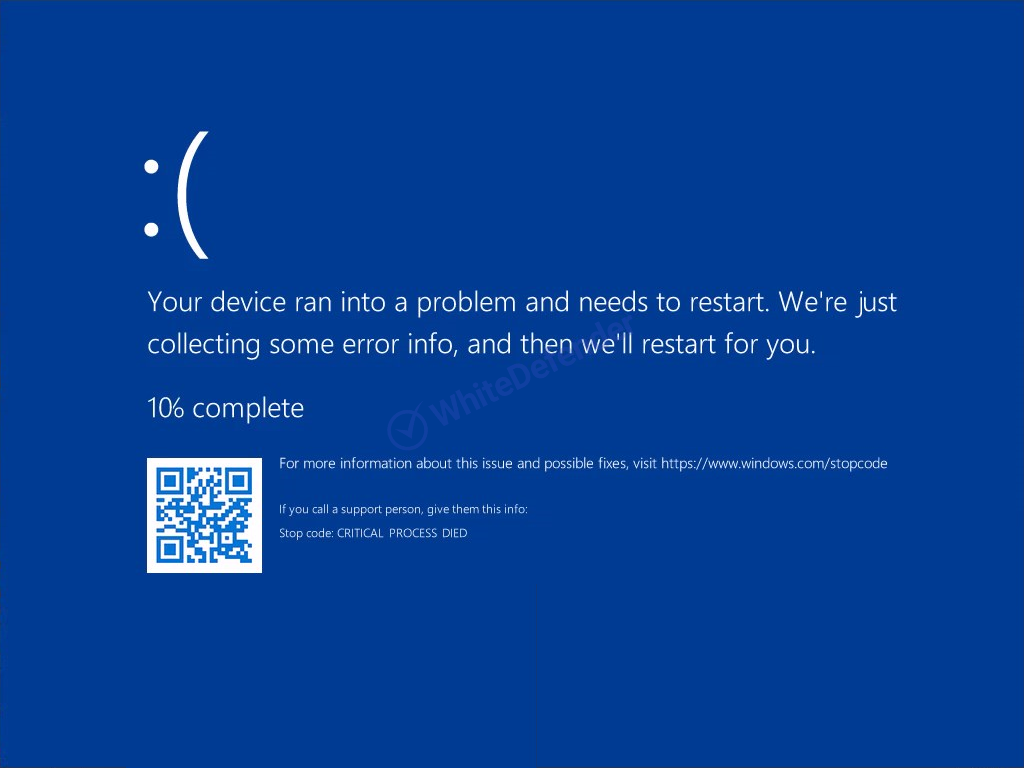

C#.NETベースのラムサムウェアで、内部のコード自体は難読化されています。デスクトップ、txt、Windowsログインメッセージ、および独自のノートの両方を使用し、タスクマネージャをレジストリ設定値として非アクティブ化し、プロセスの名前を確認してRegeditの実行時に強制終了します。デフォルトで実行されているランサムウェアに加えて、スタートアッププログラムフォルダの場所にwinlogon.exeで再実行および左右実行時に自動的に実行され、ランサムウェアプロセスを終了すると強制的にブルースクリーンが発生します。

[図3難読化されている内部コード]

[図4 スタートアッププログラムにコピーされたランサムウェアおよび作業管理者を無効にするbatファイル]

[図5 タスク管理者実行時のビル有効化メッセージ]

[図6 ランサムウェア終了時に発生するブルースクリーン]

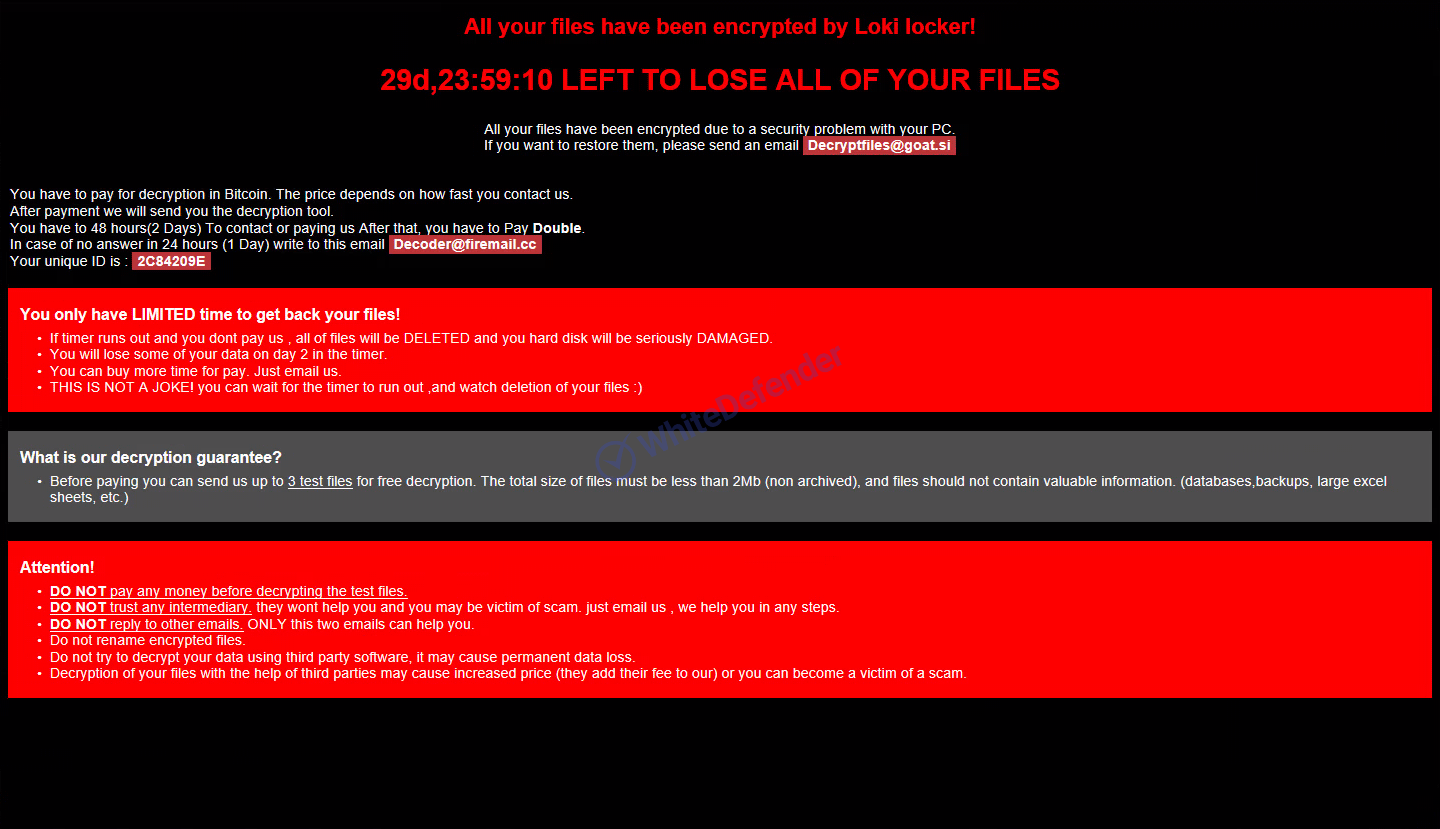

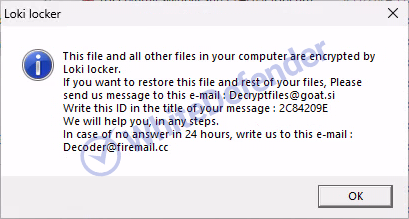

感染結果

ガイドファイルは、各フォルダの場所に<Restore-My-Files.txt / Crpiv.Loki / info.hta>という名前で作成され、暗号化が行われた各ファイルは<ファイル名.拡張子.Loki>に変更されます。

[図7感染結果]

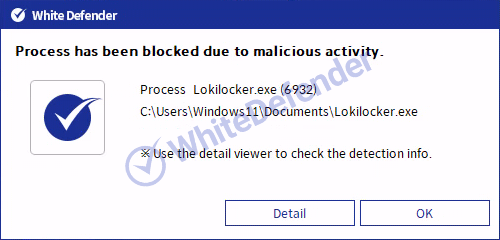

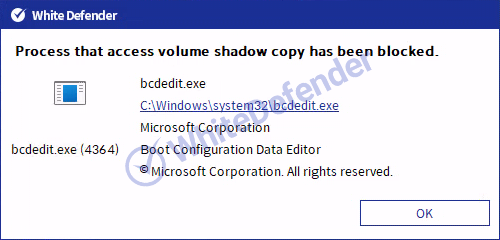

ホワイトディフェンダー対応

ホワイトディフェンダーランサムウェアの悪意のある行為やブロックの前に暗号化が行われるファイルに対してもリアルタイムで自動復元をサポートします。

[図8ブロックメッセージ]

- 前の記事

- Ownerd ランサムウェア

- 次の記事

- Lynxランサムウェア

公式ブログ

公式ブログ 公式YouTube

公式YouTube