- 랜섬웨어 보안센터

- 디지털 사이버보안 랜섬웨어 종류, 최신 동향부터 전문 분석노트 자료

- 제목

- 실행파일로 위장하는 랜섬웨어 (변종)다키락[DarkyLock] 분석

- 등록일

- 2022-08-01

- 조회수

- 19501

[ DarkyLock 랜섬웨어 ]

[ 바이러스/악성코드 활동 접수: DarkyLock 랜섬웨어 ]

랜섬웨어 DarkyLock 랜섬웨어 형태로 추정되는 침해사고 발생하여

이에 해당 상황에 대한 확인 및 주의보를 다음과 같이 전달 드립니다.

바이러스/악성코드 활동 대상 항목 및 정보

DarkyLock랜섬웨어 는 LockBit Black 랜섬웨어의 변종으로 PuTTY의 실행 파일로 위장하고 사용자를 속여 악성 행위를 일으킵니다.

작동 방식

파일 버전

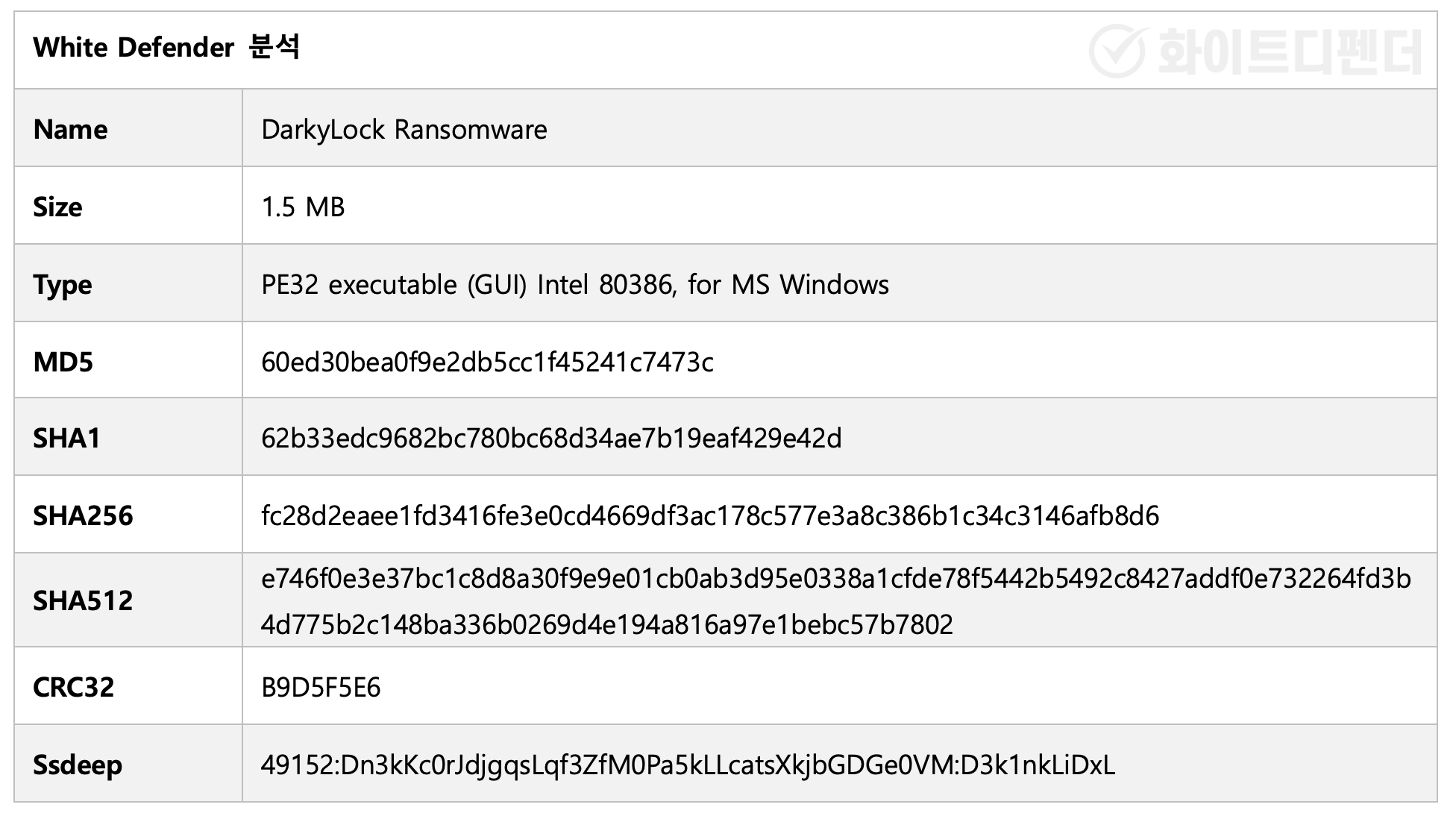

해당 랜섬웨어는 LockBit 3.0 (통칭 LockBit Black)의 변종으로 .darky라는 확장자로 모든 파일을 변경하고 있는 모습을 보이고 있습니다. 해당 파일의 추가 정보 입니다.

[그림 1] 파일 정보

[그림 2] 파일 속성

행동 프로세스

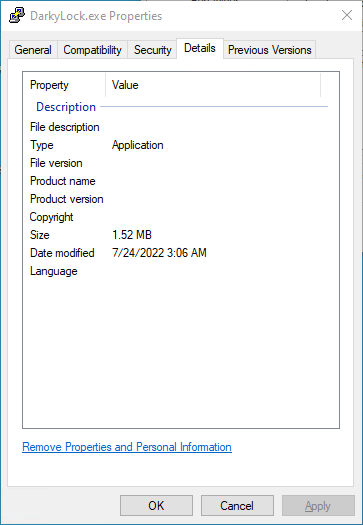

- PuTTY 파일로 위장

랜섬웨어의 파일은 PuTTY의 실행 파일로 위장되어 있으며, 실행 시 AppDataLoacalTemp에 정상적인 PUTTY.EXE 실행파일과

악성행위를 실행하는 E_WIN.exe를 받아서 실행합니다.

사용자는 PuTTY의 정상적인 실행화면을 보게 되고 백그라운드에서 악성행위가 진행됩니다.

[그림 2] 행동 프로세스 중 위장 화면 - 쉐도우 복사본 삭제

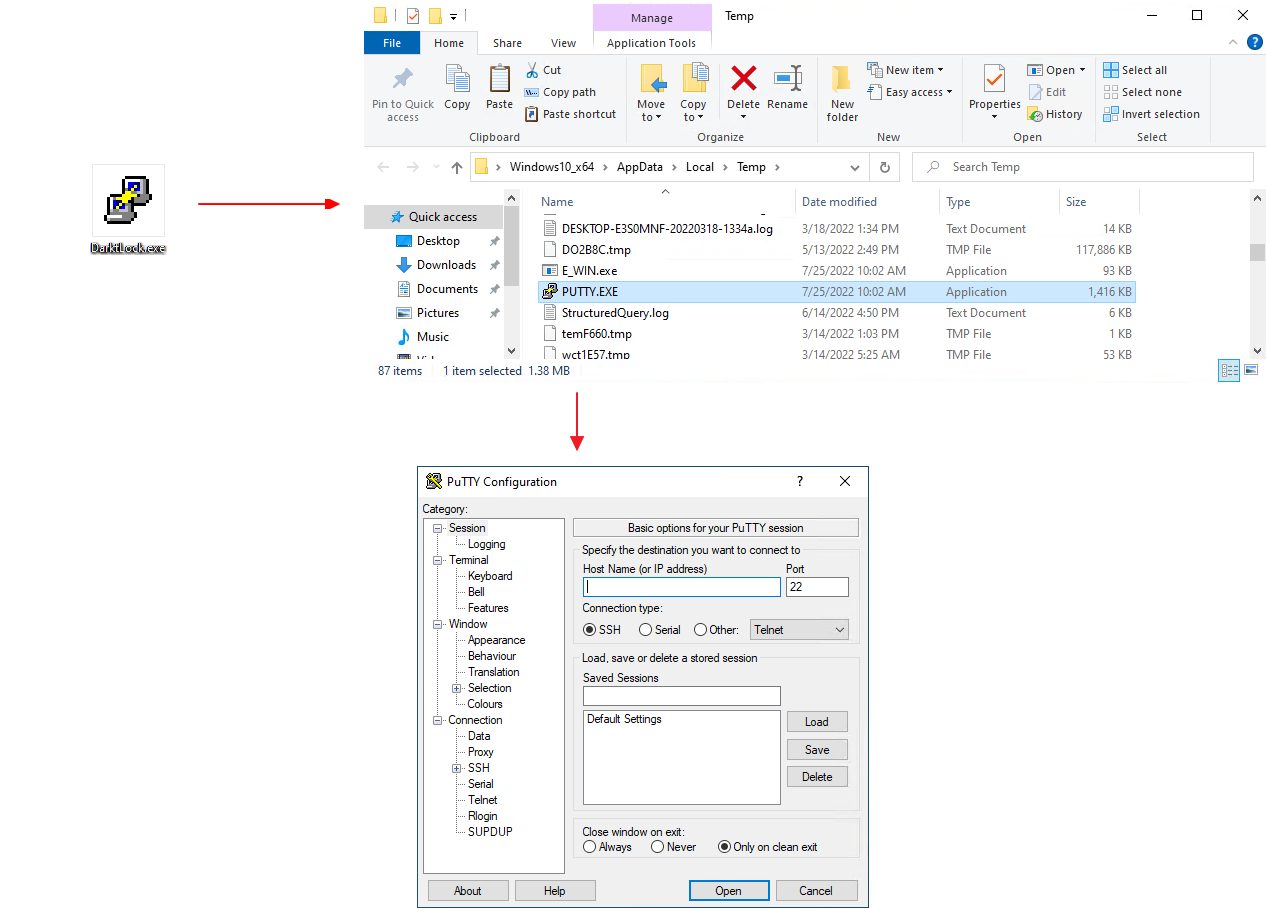

암호된 자료의 복구가 어렵도록 쉐도우 복사본을 삭제 합니다.

[그림 3] 시작 프로그램 레지스트리 등록 - 목표 드라이브

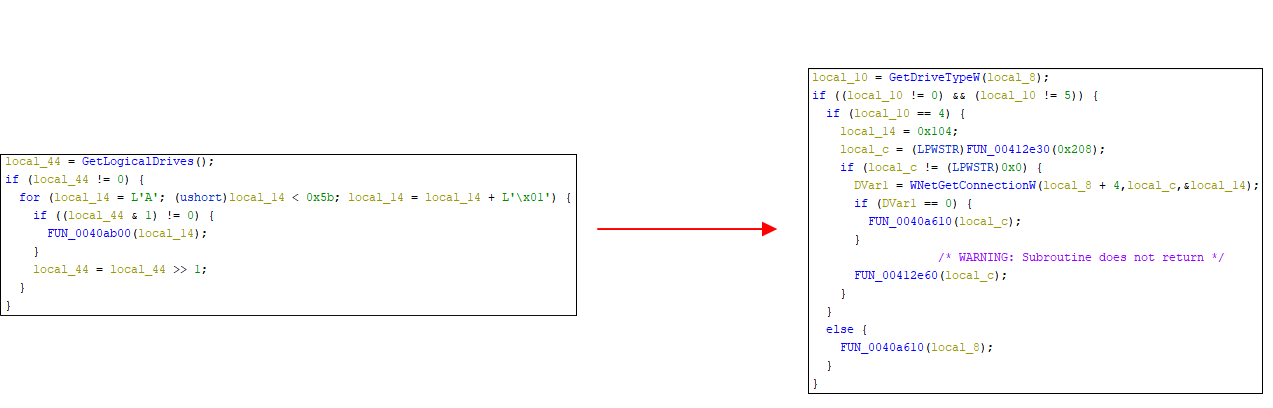

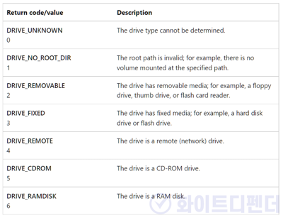

GetLogicalDrives를 사용하여 A드라이브(플로피디스크)를 제외한 모든 드라이브를 목표로하며, 네트워크 드라이브도 포함됩니다.

[그림 4] 랜섬웨어 내부 코드

<출처: https://docs.microsoft.com/en-us/windows/win32/api/fileapi/nf-fileapi-getdrivetypea>

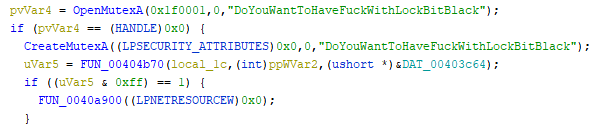

[그림 5] 참고자료 - 중복 실행 방지 뮤텍스 정보

[그림 6] 뮤텍스 정보

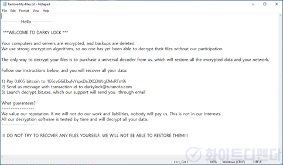

감염 후 모습과 내용(랜섬 노트)

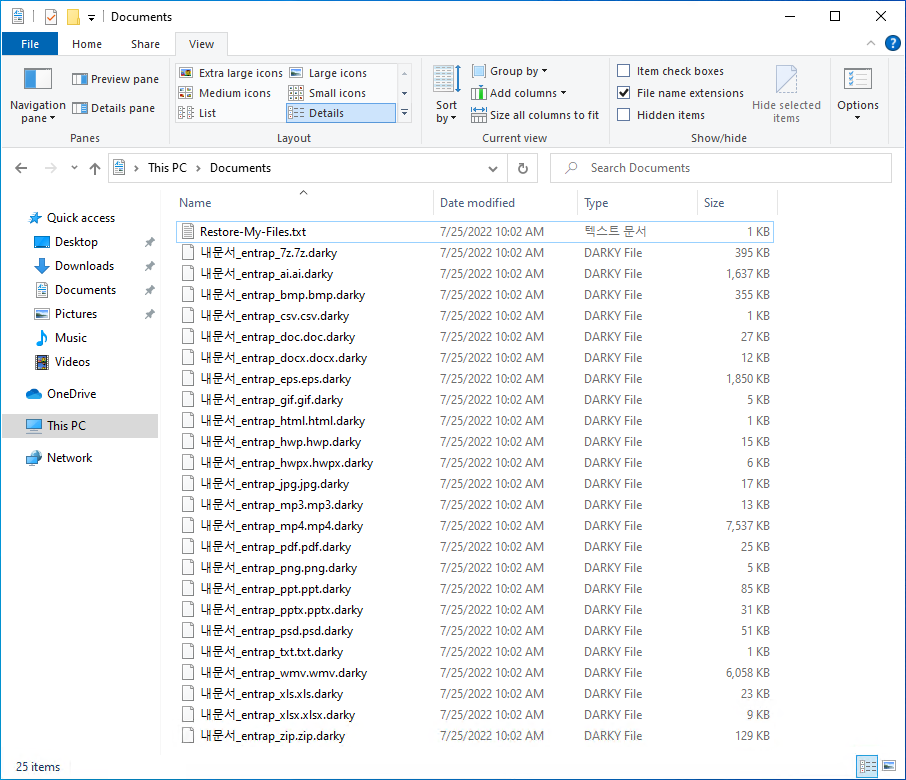

안내 파일은 각각 폴더에 Restore-My-Files.txt 라는 이름으로 생성 되며, 암호화 진행시 <암호화파일명.darky>으로 파일들이 변경됩니다.

[그림 7] .txt파일 랜섬노트 화면

[그림 8] 랜섬노트 이미지

[그림 9] 감염 후 확장자가 변경됨

화이트디펜더 대응

진단

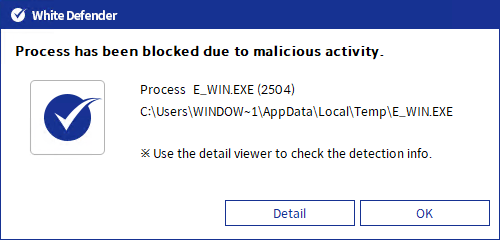

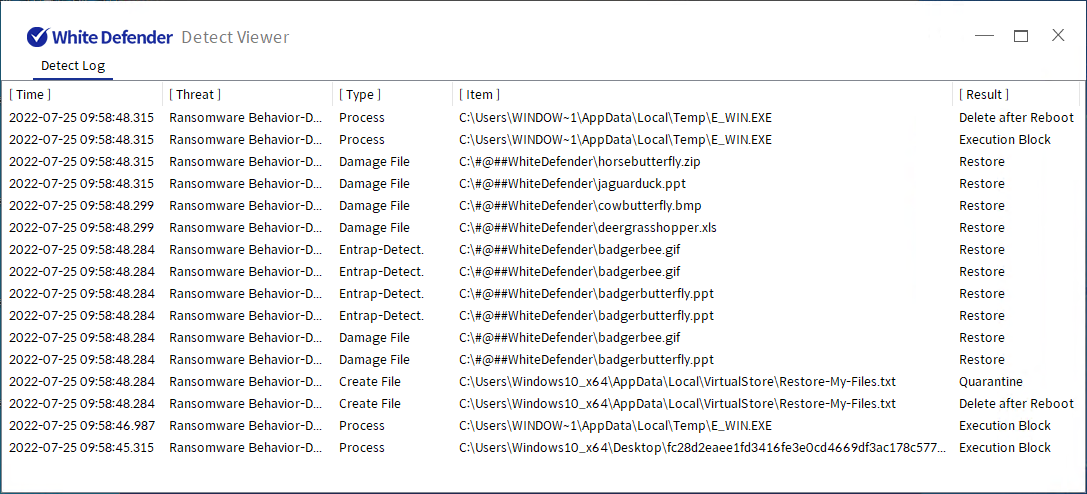

화이트디펜더 랜섬웨어의 악성 행위 및 차단 이전에 암호화가 진행될 파일에 대해서도 실시간으로 자동복원을 지원합니다.

[그림 10] 악성행위차단 메시지

[그림11] 차단 로그

관련있는 기사

공식블로그

공식블로그 공식유투브

공식유투브