- 랜섬웨어 침해대응센터

- 랜섬웨어 침해 분석, 랜섬웨어 종류, 랜섬웨어 보안 자료 제공

랜섬웨어 보고서

랜섬웨어 최신 정보를 확인 할 수 있습니다.

- 제목

- Allarich 랜섬웨어

- 등록일

- 2024-11-18

- 조회수

- 562

[ Allarich 랜섬웨어 ]

[ 바이러스/악성코드 활동 접수: Allarich 랜섬웨어 ]

Allarich 랜섬웨어 형태로 추정되는 침해사고 발생하여

이에 해당 상황에 대한 확인 및 주의보를 다음과 같이 전달 드립니다.

Allarich 랜섬웨어

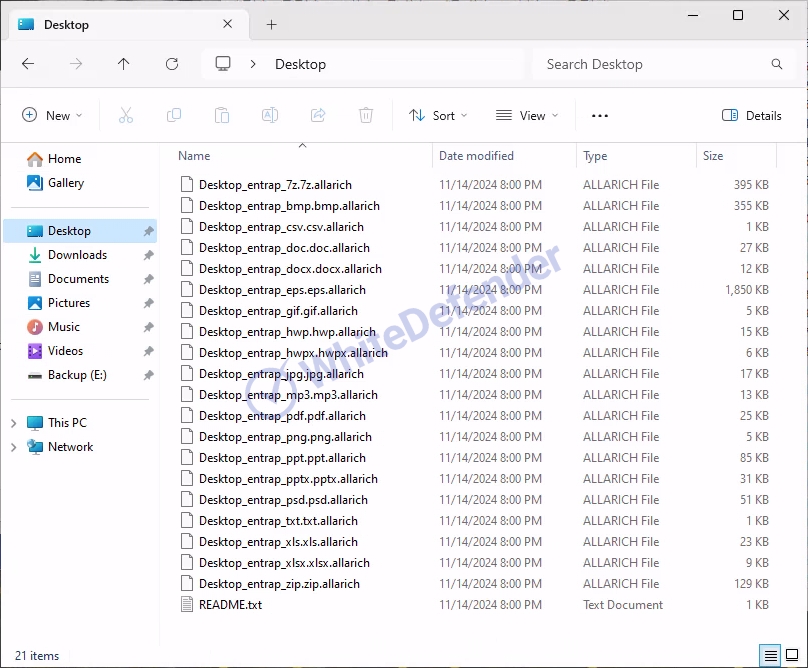

해당 랜섬웨어는 Allarich라고 하며 파일명.확장자.allarich 모든 파일을 변경하고 있는 모습을 보이고 있습니다.

작동 방식

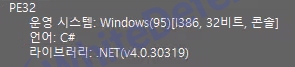

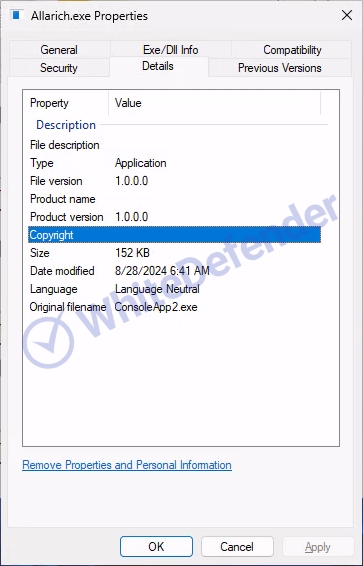

파일 버전

[그림1 랜섬웨어 실행 파일 컴파일러 정보 ]

[그림2 윈도우 속성의 파일 정보]

랜섬웨어 동작 특징

-

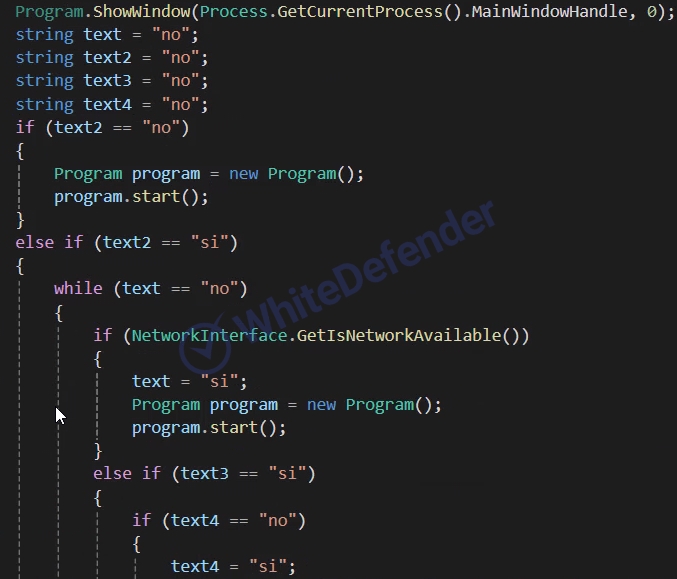

Allarich 랜섬웨어는 .NET 프레임워크 기반으로 개발되었으며, 코드의 내부 구조와 함수 이름이 스페인어로 작성되어있고, 빌드 설정에 따라 다양한 기능을 실행할 수 있도록 분기되어 있어 공격자는 특정 목표나 환경에 맞게 맞춤형으로 활용할 수 있습니다.

[그림3 스페인어로 조건 분기된 내부 코드]특히 감염된 시스템에서의 지속성을 확보하기 위해 시작프로그램 레지스트리에 "discord"라는 이름으로 등록되어 자동 실행이 가능하게 합니다. 이는 보안 도구나 사용자가 이 레지스트리 항목을 악성 프로그램으로 쉽게 인식하지 못하도록 위장하는 방법입니다.

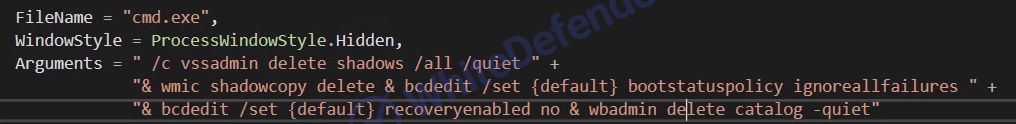

[그림4 시작프로그램 레지스트리에 discord로 등록]암호화가 완료된 후, 복구를 어렵게 하기 위해 다양한 방지 조치가 포함됩니다. 윈도우의 쉐도우 복사본과 백업 카탈로그(Windows Server 환경)까지 삭제함으로써, 파일 복구를 위한 기본적인 시스템 복구 도구를 무력화합니다. 또한, 윈도우 복원 기능 및 프로그램 오류 알림을 비활성화하여 사용자가 문제를 인식하거나 자동 복구 기능을 통해 시스템을 복원하는 것을 차단합니다.

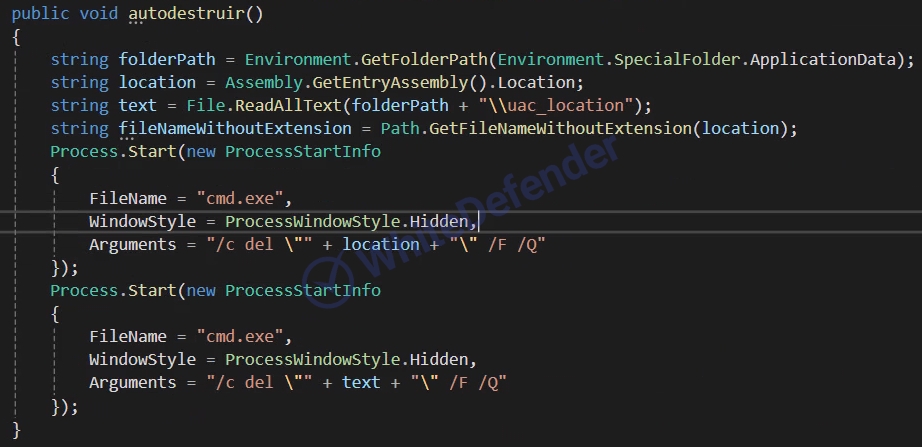

[그림5 코드 내부에 들어있는 cmd 명령어]이후 모든 작업이 완료되면 랜섬웨어는 스스로를 지우기 위해 명령어를 통해 자기 삭제 절차를 수행할 수 있습니다. 이는 파일 및 프로그램 흔적을 최소화하여 법적 추적이나 포렌식 분석을 어렵게 하려는 의도입니다. 이러한 일련의 동작들은 피해자가 복구 시도에 실패하게 하며, 공격자가 최대한의 이득을 취할 수 있도록 설계된 정교한 랜섬웨어의 전형적인 특징입니다.

[그림6 랜섬웨어 자신을 삭제하는 내부 명령어 ]

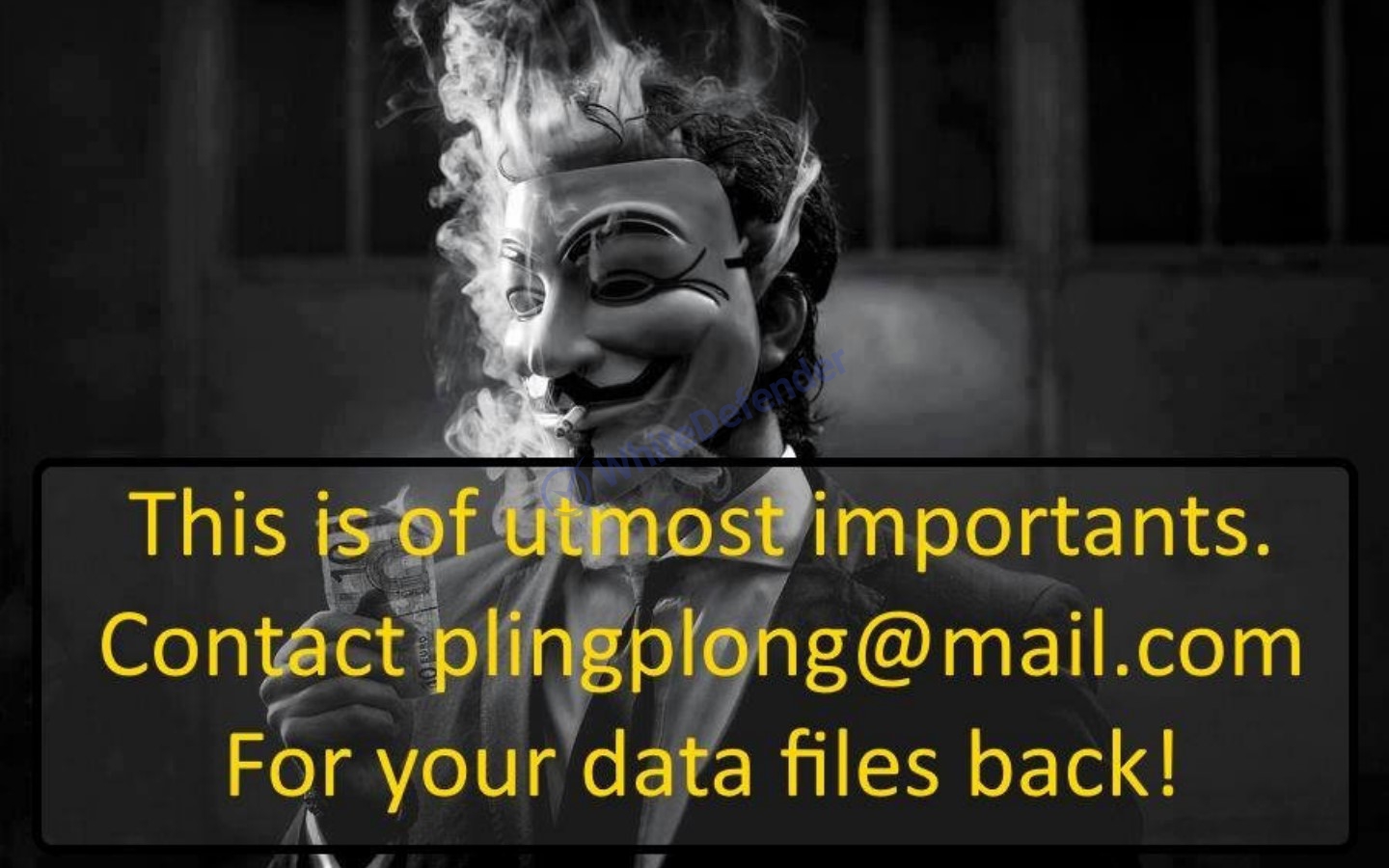

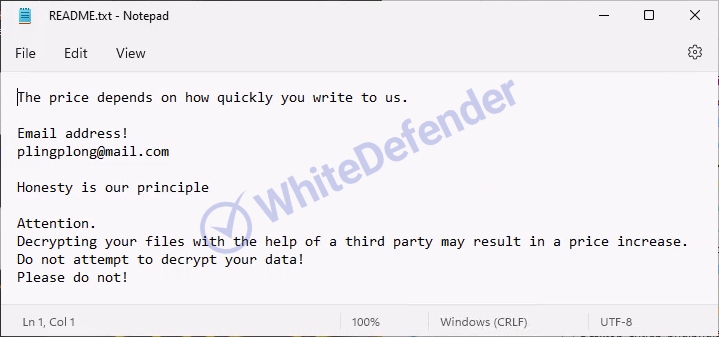

감염결과

안내 파일은 각각의 폴더 위치에 < README.txt > 이름으로 생성되고, 암호화가 진행된 각각의 파일들은 < 파일명.확장자.allarich >으로 변경됩니다. 암호화 완료 후 txt 노트를 실행합니다.

[그림7 감염결과]

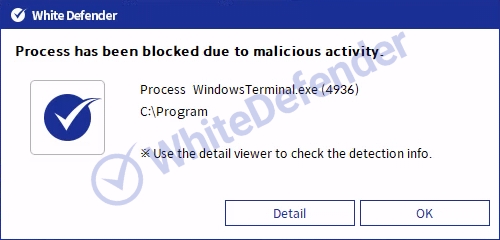

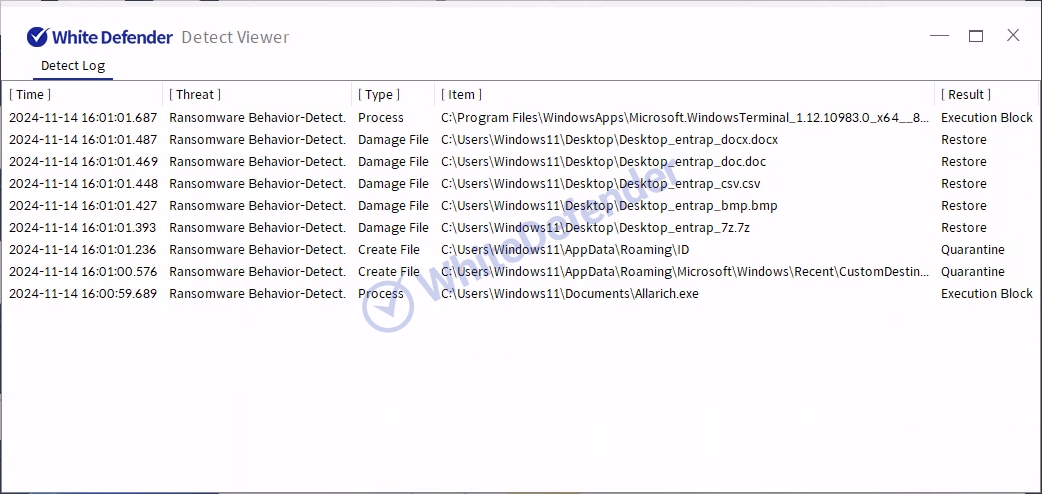

화이트디펜더 대응

화이트디펜더 랜섬웨어의 악성 행위 및 차단 이전에 암호화가 진행될 파일에 대해서도 실시간으로 자동복원을 지원합니다.

[그림8 차단 메시지]

관련있는 기사

- 이전글

- Phalcon 랜섬웨어

- 다음글

- AllahuAkbar 랜섬웨어

공식블로그

공식블로그 공식유투브

공식유투브