- 랜섬웨어 보안

- 랜섬웨어 침해 분석, 랜섬웨어 종류, 랜섬웨어 보안 자료 제공

랜섬웨어 보고서

랜섬웨어 최신 정보를 확인 할 수 있습니다.

- 제목

- Ezdz 랜섬웨어

- 등록일

- 2025-08-10

- 조회수

- 1355

[ Ezdz 랜섬웨어 ]

[ 바이러스/악성코드 활동 접수: Ezdz 랜섬웨어 ]

Ezdz 랜섬웨어 형태로 추정되는 침해사고 발생하여

이에 해당 상황에 대한 확인 및 주의보를 다음과 같이 전달 드립니다.

Ezdz 랜섬웨어

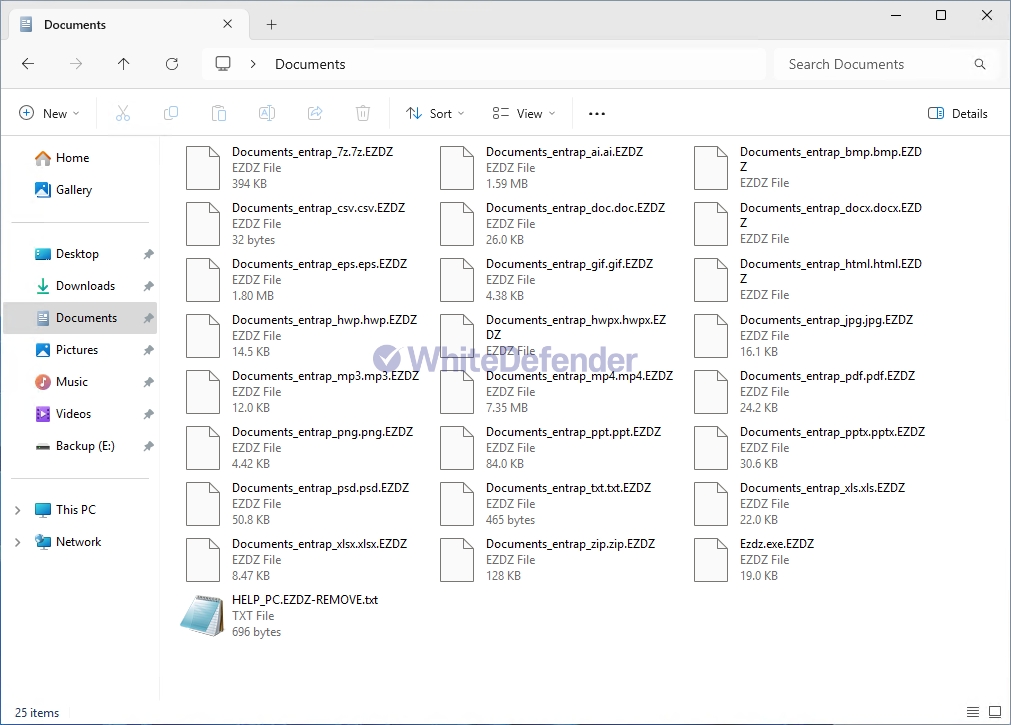

해당 랜섬웨어는 Ezdz라고 하며 파일명.EZDZ 모든 파일을 변경하고 있는 모습을 보이고 있습니다.

작동 방식

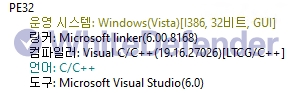

파일 버전

[그림1 랜섬웨어 실행 파일 컴파일러 정보 ]

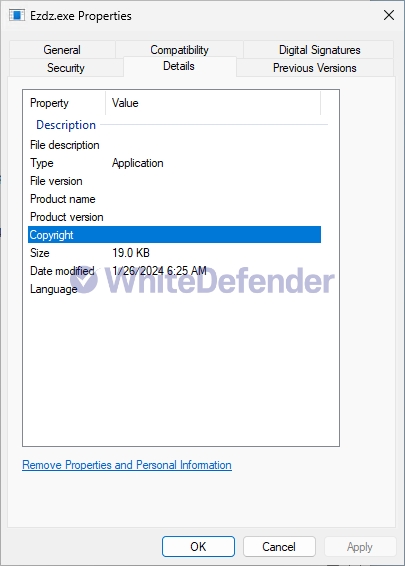

[그림2 윈도우 속성의 파일 정보]

랜섬웨어 동작 특징

-

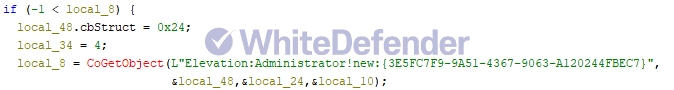

이 랜섬웨어는 C++ 언어 기반으로 개발된 악성코드로, 감염 시 시스템 내에서 고급 권한을 확보하고 탐지를 우회하기 위한 다양한 기법을 사용하는 것이 특징입니다. 먼저, 실행 단계에서 UAC(User Account Control) 우회에 취약한 COM 기반 권한 상승 기법을 활용하여, 관리자 권한을 획득합니다. 이를 통해 보안 솔루션이나 시스템 정책에 의해 제한될 수 있는 작업들을 회피하며, 동시에 악성코드 내부에서 사용되는 문자열(예: 명령어, 경로, 파일명 등)을 해석하여 암호화 대상이나 운영 조건을 동적으로 조절할 수 있습니다.

감염 이후, 랜섬웨어는 Windows 시스템 프로세스인 svchost.exe에 악성 코드를 인젝션(Injection)하는 기능을 수행합니다. 이 기법은 보안 제품의 탐지를 회피하고, 정상 프로세스처럼 위장하여 시스템에서 의심받지 않고 암호화 작업을 수행할 수 있게 해줍니다. 프로세스 인젝션은 특히 엔드포인트 탐지 회피(EDR 회피) 측면에서 매우 효과적인 전술로 알려져 있으며, 공격자가 시스템 내에서 장시간 은밀히 활동할 수 있도록 돕습니다.

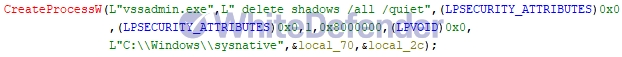

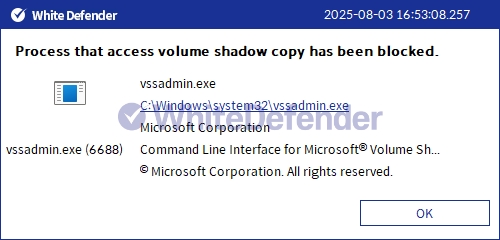

실제 암호화 과정에 들어가면, 이 랜섬웨어는 복구 가능성을 원천적으로 차단하기 위해 볼륨 섀도우 복사본(Volume Shadow Copy)을 모두 삭제합니다. 이를 통해 사용자 또는 관리자가 시스템 복원 기능을 활용하여 데이터를 되돌리는 것을 방지하며, 백업 카탈로그 및 복구 포인트가 존재하더라도 이를 활용할 수 없도록 만듭니다.

[그림3 COM을통한 UAC우회 정적 코드 일부 ]

[그림4 쉐도우복사본 삭제 내부 정적 코드 ]

감염결과

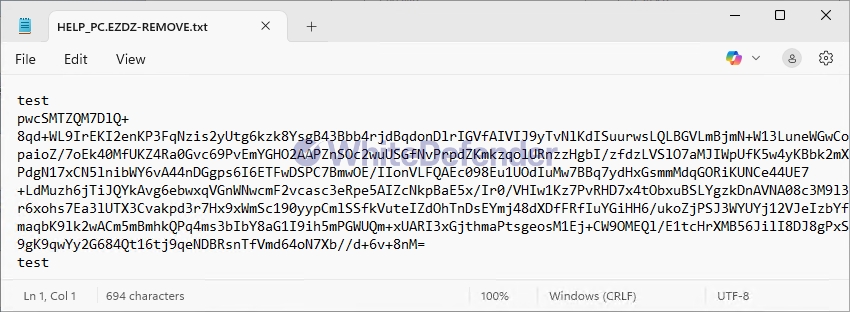

안내 파일은 암호화 완료 후 HELP_PC.EZDZ-REMOVE.txt 라는 이름으로 각각의 폴더 위치에 생성이되며 암호화가 진행된 각각의 파일들은 < 파일명.확장자.EZDZ >으로 변경됩니다.

[그림5 감염결과]

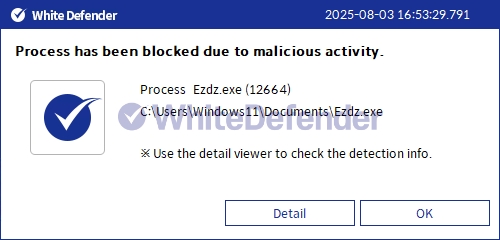

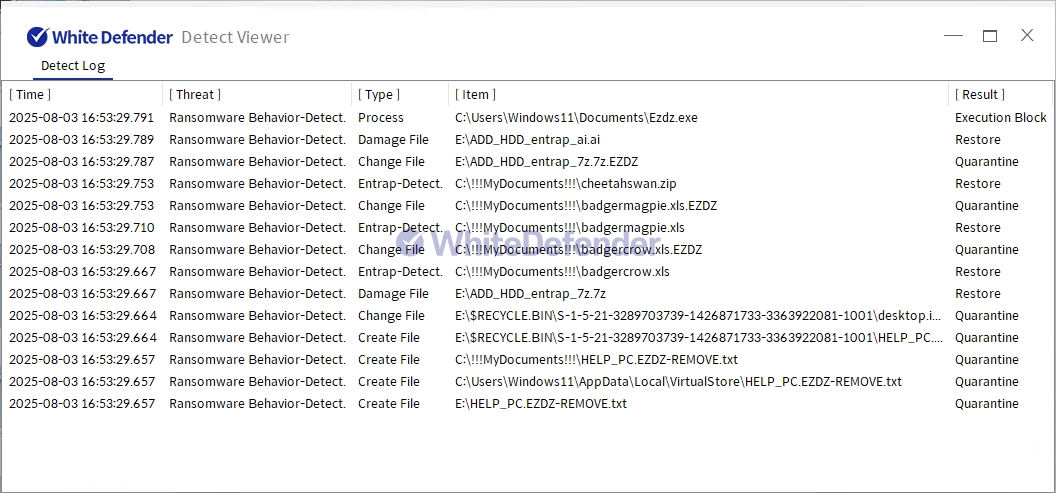

화이트디펜더 대응

화이트디펜더 랜섬웨어의 악성 행위 및 차단 이전에 암호화가 진행될 파일에 대해서도 실시간으로 자동복원을 지원합니다.

[그림6 차단 메시지]

관련있는 기사

- 이전글

- Cyborg 랜섬웨어

- 다음글

- Wannadie 랜섬웨어

공식블로그

공식블로그 공식유투브

공식유투브