- 랜섬웨어 보안

- 랜섬웨어 침해 분석, 랜섬웨어 종류, 랜섬웨어 보안 자료 제공

랜섬웨어 보고서

랜섬웨어 최신 정보를 확인 할 수 있습니다.

- 제목

- JackSparrow 랜섬웨어

- 등록일

- 2025-05-21

- 조회수

- 5779

[ JackSparrow 랜섬웨어 ]

[ 바이러스/악성코드 활동 접수: JackSparrow 랜섬웨어 ]

JackSparrow 랜섬웨어 형태로 추정되는 침해사고 발생하여

이에 해당 상황에 대한 확인 및 주의보를 다음과 같이 전달 드립니다.

JackSparrow 랜섬웨어

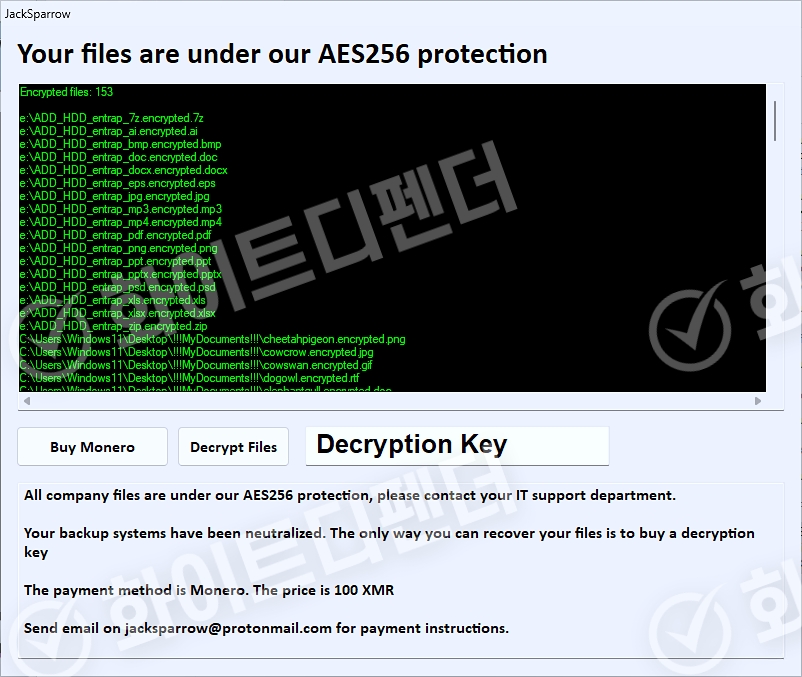

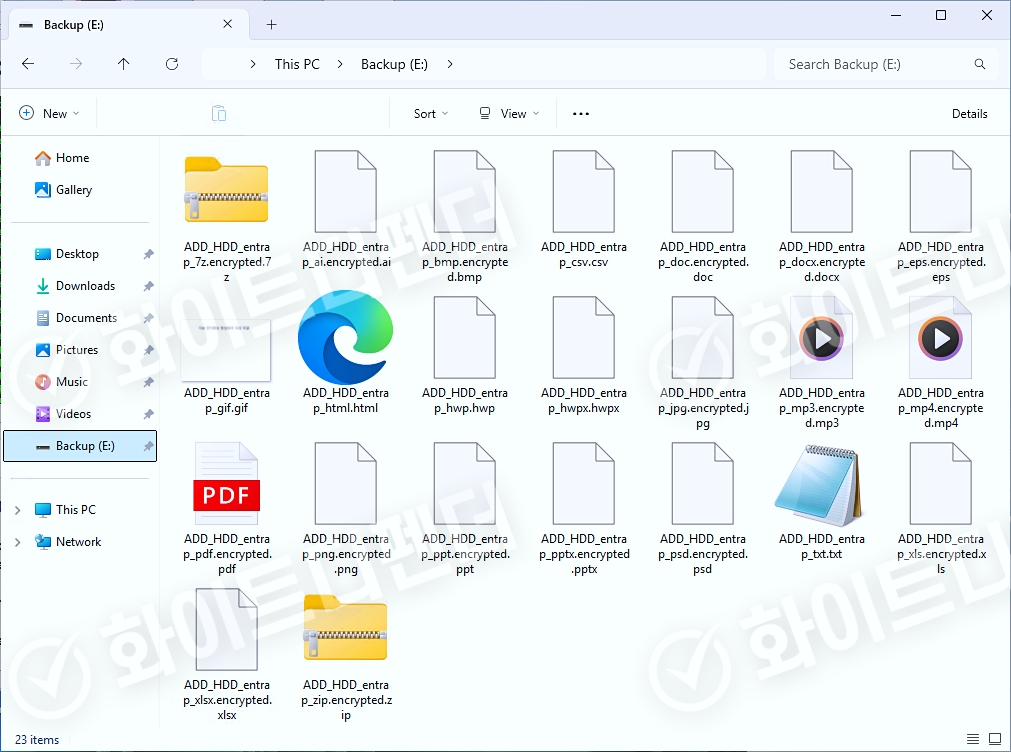

해당 랜섬웨어는 JackSparrow라고 하며 파일명. encrypted.확장자로 모든 파일을 변경하고 있는 모습을 보이고 있습니다.

작동 방식

파일 버전

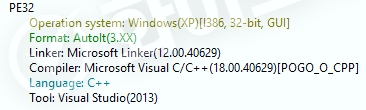

[그림1 랜섬웨어 실행 파일 컴파일러 정보 ]

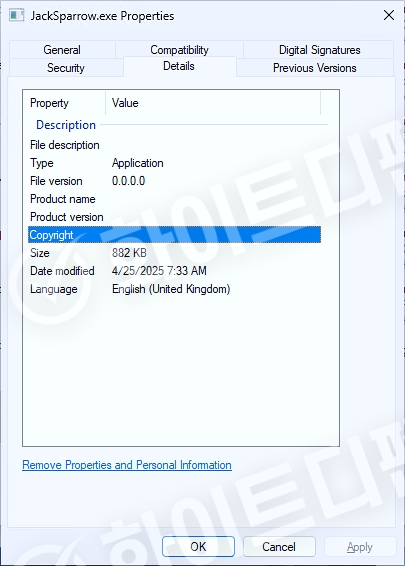

[그림2 윈도우 속성의 파일 정보]

랜섬웨어 동작 특징

-

JackSparrow(잭스패로우) 랜섬웨어는 C++ 기반으로 제작되었으며, 실행 시 다음과 같은 자동 속성을 사용합니다.

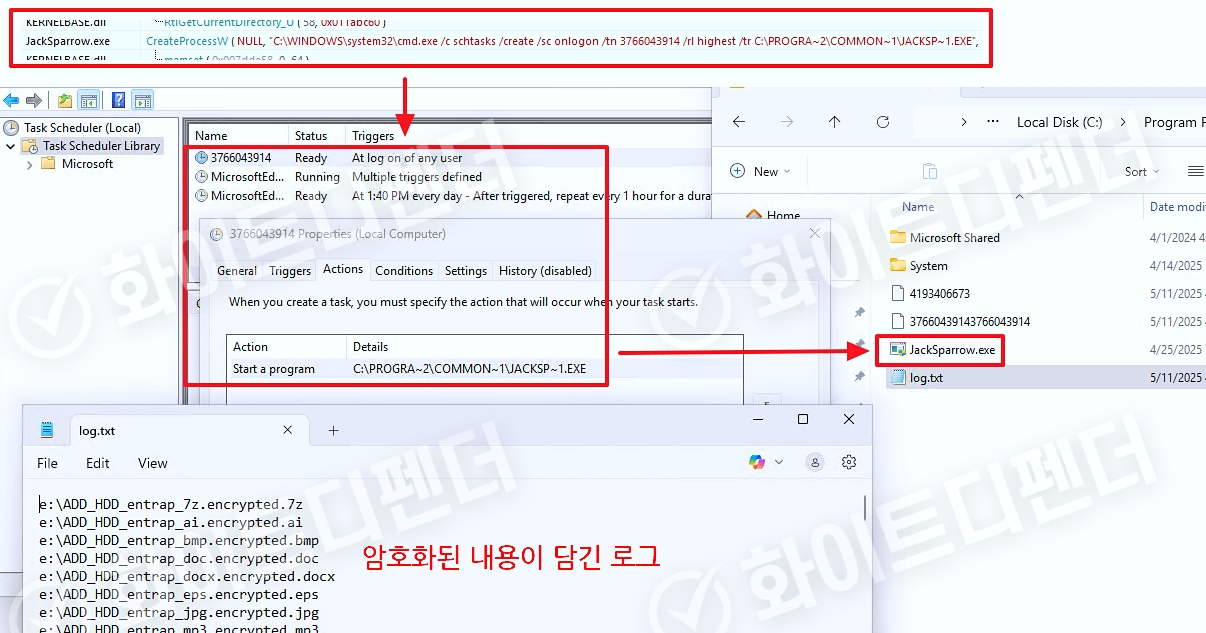

우선, 자신의 실행 파일을 시스템 내 특정 경로(예: %APPDATA% 또는 %TEMP%)에 복사한 후, Windows Task Scheduler 또는 Run 레지스트리 키(HKCUSoftwareMicrosoftWindowsCurrentVersionRun 등)를 활용하여 시스템 로그인 시 자동 실행되도록 설정합니다.

이를 통해 재부팅 후에도 지속적으로 활동을 유지할 수 있도록 합니다.

시스템 복구 기능 무력화

암호화 진행 전, 피해자의 복구 시도를 원천 차단하기 위해 다음과 같은 시스템 복원 관련 기능을 비활성화합니다:

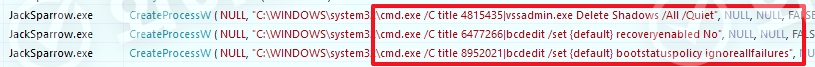

• 볼륨 쉐도우 복사본(Volume Shadow Copies) 삭제: vssadmin delete shadows /all /quiet 명령을 통해 로컬 디스크의 과거 스냅샷을 모두 제거하여, 일반 사용자가 Windows 복원 기능을 통한 복구를 시도하지 못하도록 합니다.

• 시스템 복원 비활성화 및 오류 보고 기능 차단: bcdedit /set {default} recoveryenabled No 및 bcdedit /set {default} bootstatuspolicy ignoreallfailures 등의 명령어를 통해 Windows의 자동 복구 절차 및 오류 보고 메시지를 차단합니다. 이는 감염 사실을 인지하거나 시스템이 자체적으로 복구 프로세스를 실행하는 것을 방지하려는 목적입니다.

• Windows 복원 지점 삭제 또는 접근 차단: 일부 변종은 복원 지점 관련 레지스트리 키를 변경하거나, 관련 서비스(srservice, winmgmt)를 비활성화하여 복원 기능을 완전히 사용할 수 없게 만듭니다.

[그림3 실행파일 복사본 생성 및 로그인 시 자동 실행되는 스케줄 생성 ]

[그림4 쉐도우 복사본 삭제 및 왼도우 복원과 오류 발생시 메시지 기능 비활성화 ]

감염결과

안내 파일은 암호화 완료 후 랜섬웨어가 자체적으로 표시되고, 암호화가 진행된 각각의 파일들은 < 파일명.encrypted.확장자 >으로 변경됩니다

[그림5 감염결과]

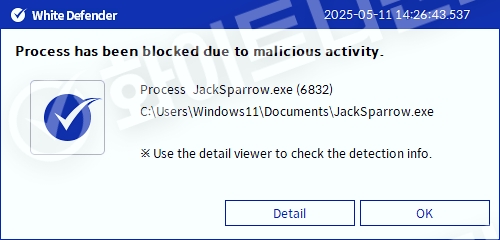

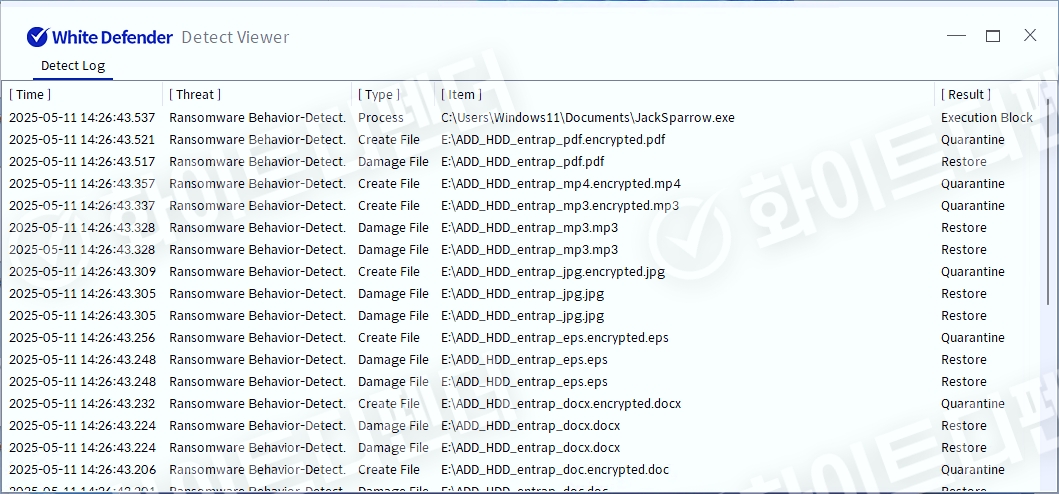

화이트디펜더 대응

화이트디펜더 랜섬웨어의 악성 행위 및 차단 이전에 암호화가 진행될 파일에 대해서도 실시간으로 자동복원을 지원합니다.

[그림6 차단 메시지]

관련있는 기사

- 이전글

- Cs137 랜섬웨어

- 다음글

- Rdp 랜섬웨어

공식블로그

공식블로그 공식유투브

공식유투브